In diesem Blog werden wir sehen, wie man Benutzergruppen erstellt und die Benutzerverwaltung für die RADIUS-Authentifizierung in Windows Server 2016 AD konfiguriert

Was ist Radius:

Remote Authentication Dial-In User Service (RADIUS) ist ein Client/Server-Protokoll und eine Software, die Remote-Access-Servern ermöglicht, mit einem zentralen Server zu kommunizieren, um Einwahlbenutzer zu authentifizieren und ihren Zugriff auf das angeforderte System oder den angeforderten Dienst zu autorisieren. RADIUS ermöglicht es einem Unternehmen, Benutzerprofile in einer zentralen Datenbank zu verwalten, auf die alle Remote-Server zugreifen können. Es bietet eine bessere Sicherheit, da ein Unternehmen eine Richtlinie einrichten kann, die an einem einzigen verwalteten Netzwerkpunkt angewendet werden kann.

Mit der Radius-Authentifizierungsmethode werden wir mit dem Sonicwall-Gerät kommunizieren. Erstellen Sie einen Radius-Client im NPS. Nachdem Sie den Radius-Client erstellt haben, erstellen Sie eine NPS-Richtlinie, um die Autorisierung durchzuführen.

Wir werden die Radius-Authentifizierung in SonicOS 6.5 konfigurieren, das im September 2017 veröffentlicht wurde. Diese Version enthält erhebliche Änderungen an der Benutzeroberfläche und viele neue Funktionen, die sich von SonicOS 6.2 und früherer Firmware unterscheiden.

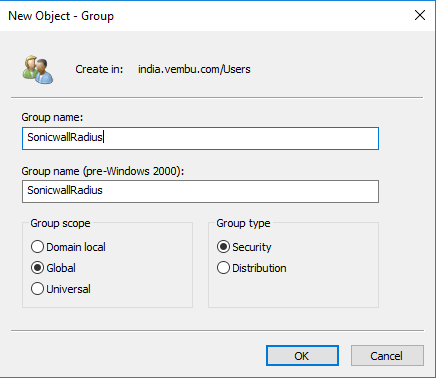

- Öffnen Sie AD-Benutzer und -Computer und erstellen Sie eine neue Gruppe im Benutzerordner

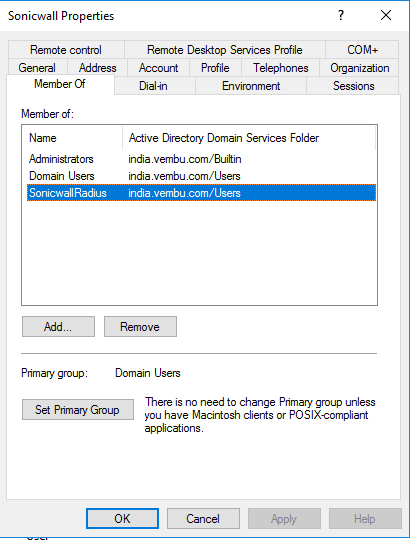

- Erstellen Sie einen neuen Benutzer und fügen Sie ihn als Mitglied für die neue Benutzergruppe hinzu

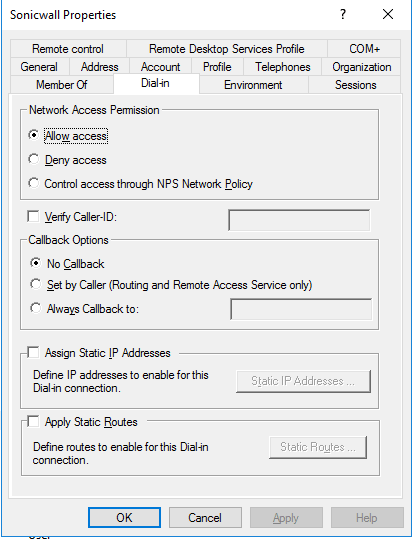

- Öffnen Sie die Benutzereigenschaften und gehen Sie zu Dial-in-Benutzer und wählen Sie Zugriff zulassen für Fernzugriffsberechtigung (Dial-(Einwahl oder VPN)

Konfigurieren des NPS zur Unterstützung von RADIUS-Clients

- Öffnen Sie den Netzwerkrichtlinienserver über die Verwaltung

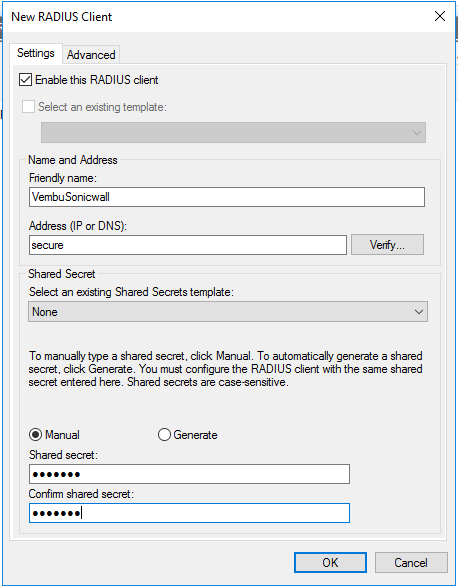

- Klicken Sie mit der rechten Maustaste auf den Ordner RADIUS-Clients und klicken Sie auf Neu

- Geben Sie einen freundlichen Namen für den Client ein und geben Sie IP oder FQDN an

- Geben Sie ein gemeinsames Geheimnis ein. Dieses Shared Secret wird später benötigt, notieren Sie es sich also für die Zukunft

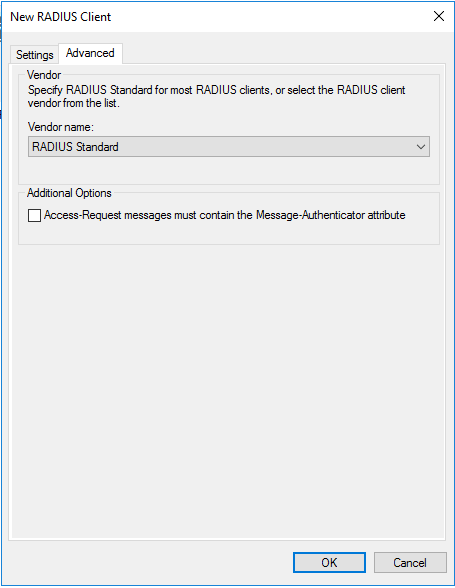

- Klicken Sie nun oben auf die Registerkarte Erweitert und wählen Sie Radius Standard in der Dropdown-Liste Anbietername

- Klicken Sie auf OK, um den Radius-Client zu erstellen

Um die Berechtigung für Benutzer einzurichten,

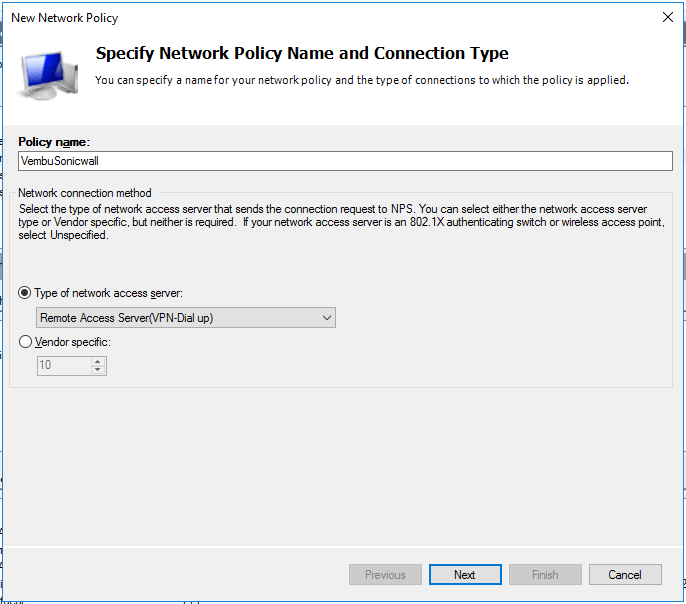

- Erweitern Sie die Richtlinien und klicken Sie mit der rechten Maustaste auf „Netzwerkrichtlinien“ und wählen Sie „Neu“

- Geben Sie einen freundlichen Namen für die Netzwerkrichtlinie an und wählen Sie den Verbindungstyp „Remote Access Server (VPN-Dial ap)“ und klicken Sie auf „Weiter“

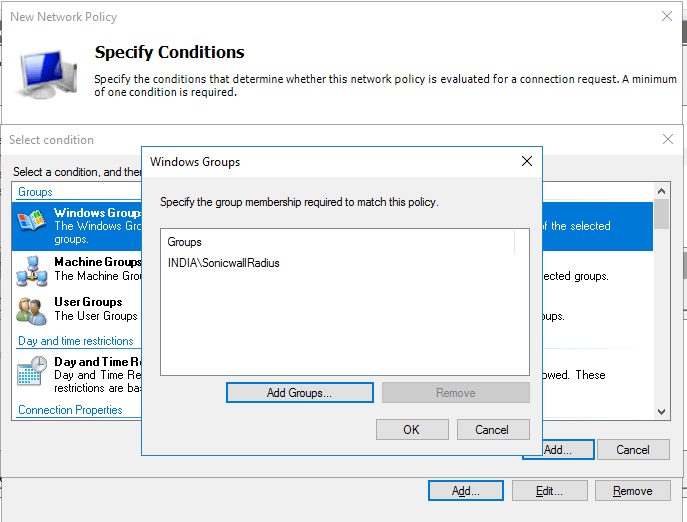

- In der Seite „Bedingungen angeben“, klicken Sie auf Hinzufügen und wählen Sie „Windows-Gruppe“ und klicken Sie auf Gruppe hinzufügen, um die Gruppe hinzuzufügen, die wir am Anfang erstellt haben

- Klicken Sie auf Weiter, um die Zugriffsberechtigung festzulegen

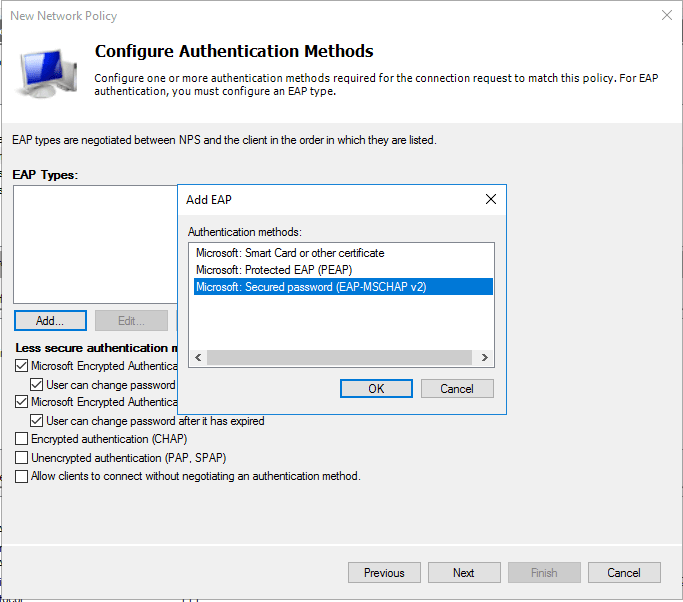

- Klicken Sie auf die Option Zugriff gewährt und geben Sie Weiter ein, um die Authentifizierungsmethoden zu konfigurieren

- Klicken Sie auf Hinzufügen und wählen Sie Microsoft: Gesichertes Passwort (EAP-MSCHAP v2) und geben Sie Weiter

- Behalten Sie die Standardeinstellungen auf der Seite „Einschränkungen konfigurieren“ bei und gehen Sie zur nächsten Seite

- Passieren Sie diese Seite „Konfigurieren“ und geben Sie Weiter ein und überprüfen Sie die Gesamtkonfigurationen und klicken Sie auf Fertig stellen

Jetzt können wir die Radius-Server-Einstellungen der Sonicwall-Firewall überprüfen

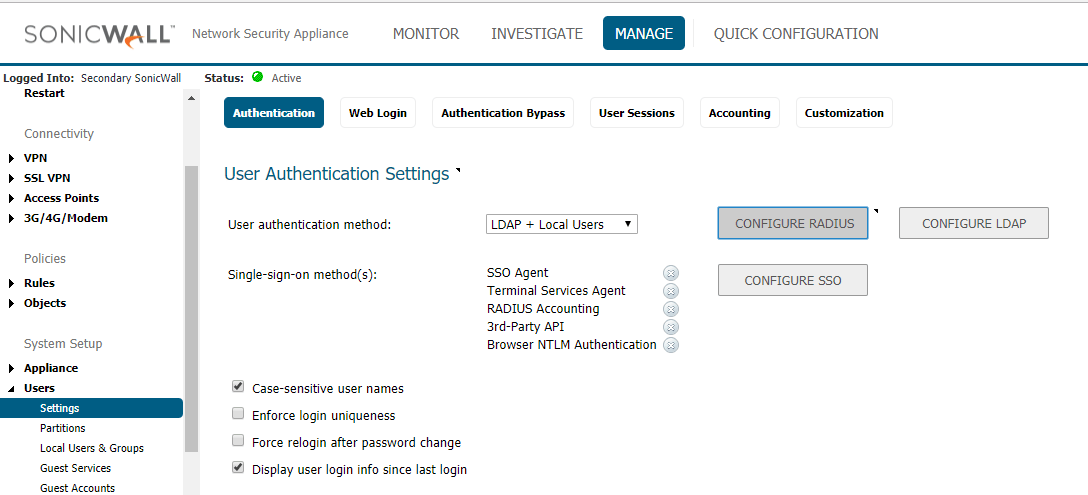

- Melden Sie sich im Konfigurationsmodus bei der Sonicwall an und gehen Sie auf die Registerkarte Verwalten

- Klicken Sie auf der linken Seite auf Benutzer und wählen Sie Einstellungen

- In der Seite Einstellungen, klicken Sie auf die Option Radius konfigurieren

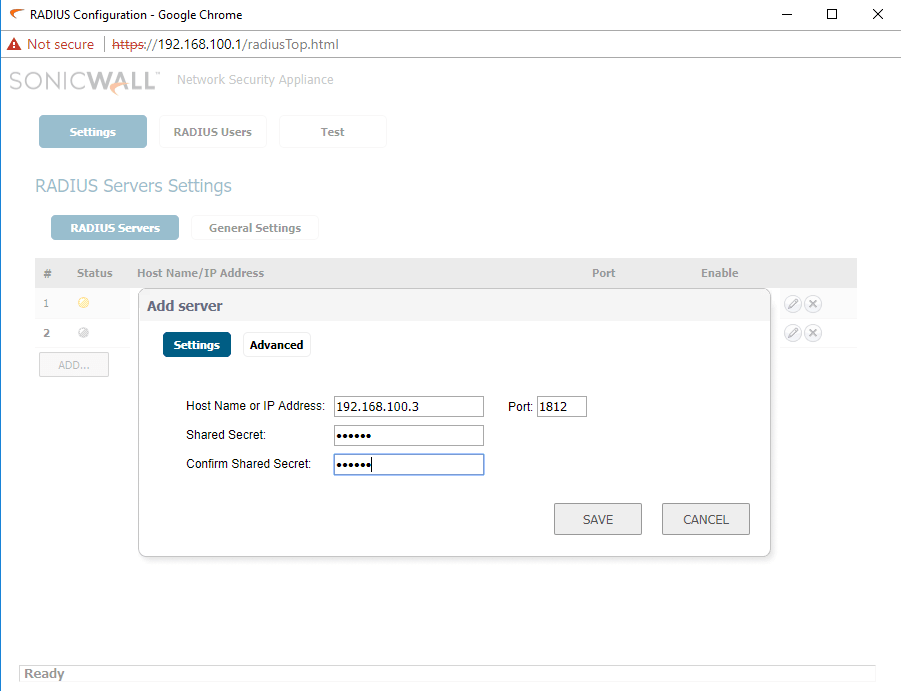

- Klicken Sie nun auf Hinzufügen und geben Sie die Radius-Server-Details und den gemeinsamen geheimen Schlüssel ein und speichern Sie sie

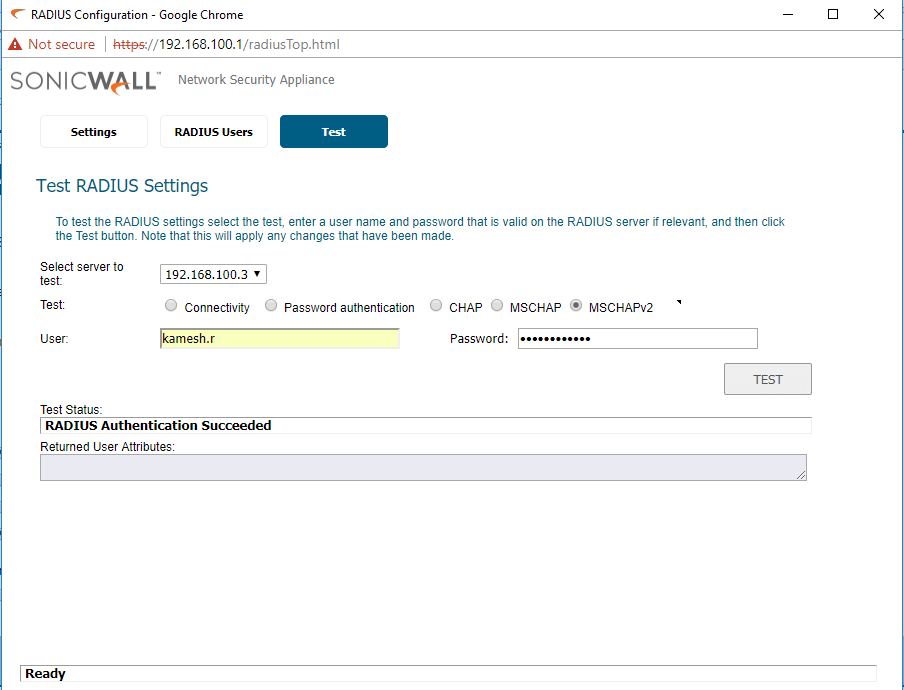

- Nach dem Speichern der Einstellungen wechseln Sie auf die Registerkarte Test, um die Radius-Server-Konnektivität zu testen

- Wählen Sie den Radius-Server in der Dropdown-Liste aus und wählen Sie die zu testende Authentifizierungsmethode aus

- Geben Sie gültige Benutzerkontodaten des Radius-Servers an und prüfen Sie die Konnektivität

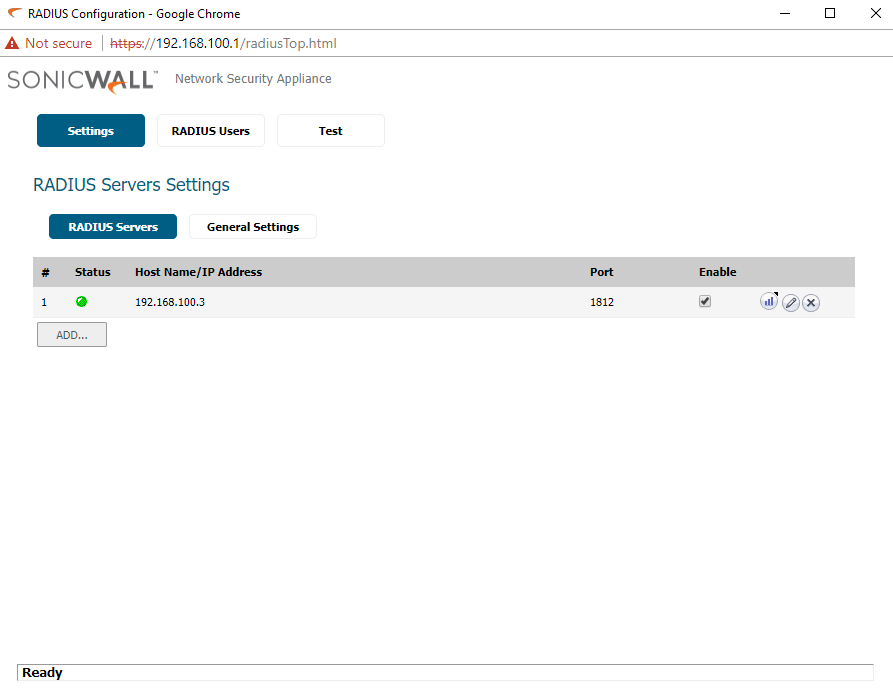

Hier haben wir die NPS-Konfiguration abgeschlossen, Wenn alle Konfigurationen korrekt sind, zeigt der Teststatus das Ergebnis „Radius Authentication Succeeded“ an. Sie können auch die Registerkarte Einstellungen überprüfen, um den Status des Radius-Servers zu bestätigen. Wenn dieser grün ist, wurde die Kommunikation mit dem Radius-Server überprüft und die Verbindung ist hergestellt.

Erleben Sie modernen Datenschutz mit der neuesten Vembu BDR Suite v3.9.0 FREE Edition. Testen Sie die 30 Tage kostenlose Testversion hier: https://www.vembu.com/vembu-bdr-suite-download/

Sind noch Fragen offen? Schicken Sie uns eine E-Mail an: [email protected] für Antworten.

Folgen Sie unseren Twitter- und Facebook-Feeds für neue Versionen, Updates, aufschlussreiche Beiträge und mehr.