Dans ce blog, nous allons voir comment créer des groupes d’utilisateurs et configurer la gestion des utilisateurs pour l’authentification RADIUS dans Windows Server 2016 AD

Qu’est-ce que Radius:

Le service d’authentification à distance des utilisateurs (RADIUS) est un protocole client/serveur et un logiciel qui permet aux serveurs d’accès à distance de communiquer avec un serveur central pour authentifier les utilisateurs connectés et autoriser leur accès au système ou au service demandé. RADIUS permet à une entreprise de conserver les profils des utilisateurs dans une base de données centrale que tous les serveurs distants peuvent partager. Il offre une meilleure sécurité, permettant à une entreprise de mettre en place une politique qui peut être appliquée à un seul point du réseau administré.

En utilisant la méthode d’authentification Radius, nous allons communiquer avec le dispositif Sonicwall. Créez un client Radius dans le NPS. Après avoir créé le client Radius, créez une politique NPS pour effectuer l’autorisation.

Nous allons configurer l’authentification Radius dans SonicOS 6.5, qui a été publié en septembre 2017. Cette version comprend des modifications importantes de l’interface utilisateur et de nombreuses nouvelles fonctionnalités qui diffèrent de celles de SonicOS 6.2 et des firmwares précédents.

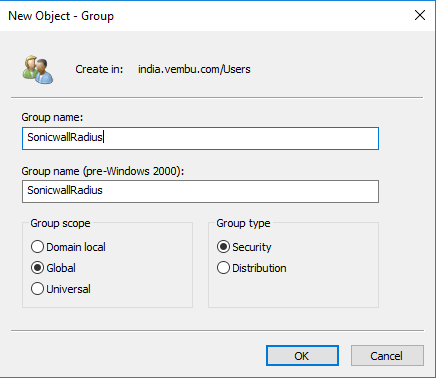

- Ouvrir AD Utilisateurs et ordinateurs et créer un nouveau groupe dans le dossier utilisateur

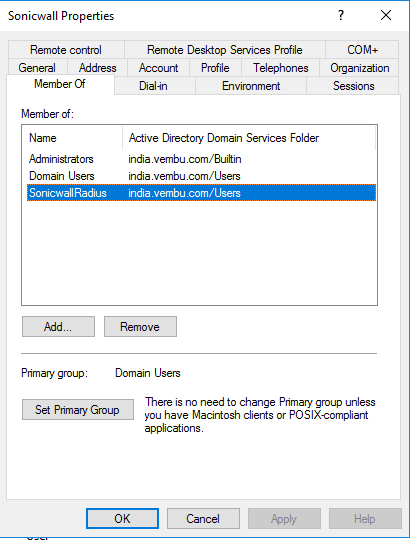

- Créer un nouvel utilisateur et l’ajouter en tant que membre pour le nouveau groupe d’utilisateurs

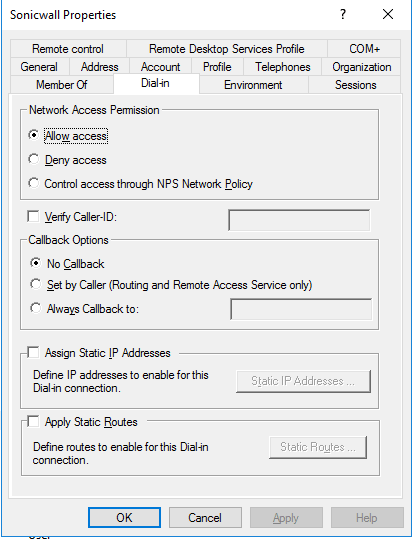

- Ouvrir les propriétés de l’utilisateur et aller à Dial-in users et sélectionner Allow access for Remote Access Permission (Dial-.in ou VPN)

Configuration du NPS pour prendre en charge les clients RADIUS

- Ouvrir Network Policy Server à partir des Outils d’administration

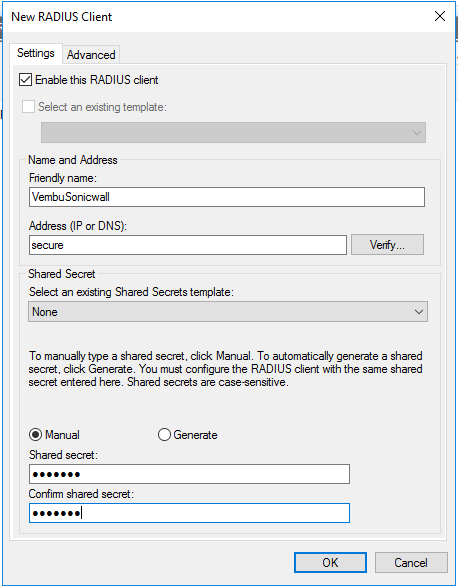

- Cliquez avec le bouton droit sur le dossier Clients RADIUS et cliquez sur Nouveau

- Entrez un nom convivial pour le client et donnez une IP ou un FQDN

- Entrez un secret partagé. Ce secret partagé est nécessaire plus tard, donc notez-le pour référence future

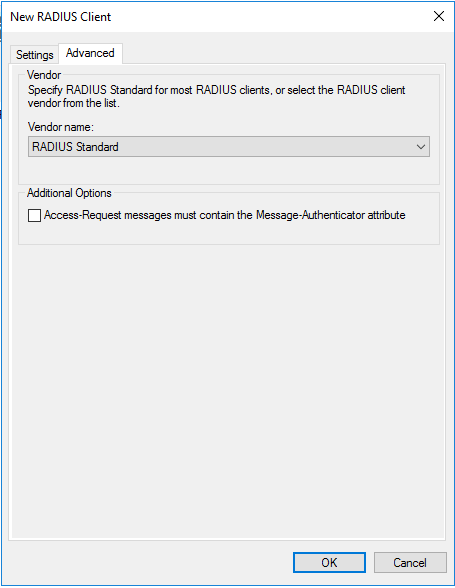

- Maintenant, cliquez sur l’onglet Advance en haut et sélectionnez Radius Standard dans la liste déroulante du nom du fournisseur

- Cliquez sur OK pour créer le client Radius

Pour configurer la permission pour les utilisateurs,

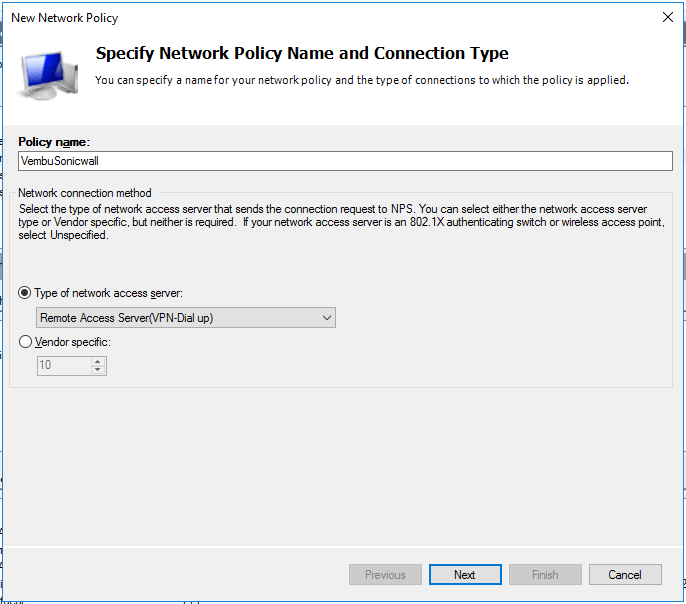

- Élargir les politiques et faire un clic droit sur les politiques de réseau et sélectionner Nouveau

- Spécifier un nom de politique de réseau amical et sélectionner le type de connexion « Serveur d’accès à distance (VPN-Dial ap) » et donner Suivant

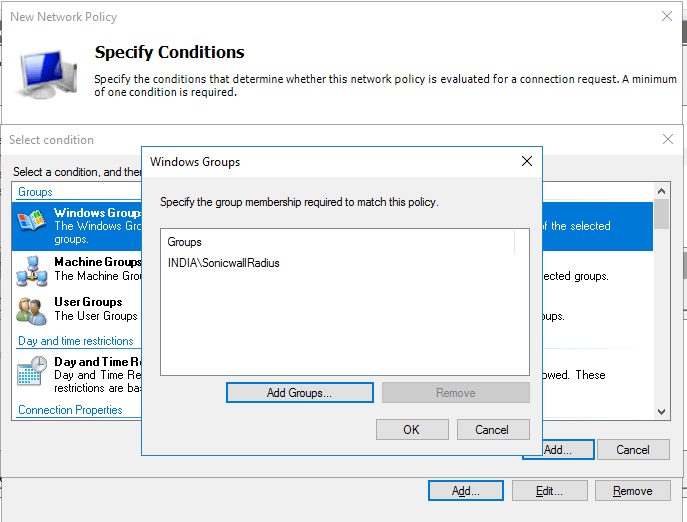

- Dans la page Spécifier les conditions, cliquez sur ajouter et sélectionnez « Groupe Windows » et cliquez sur Ajouter un groupe pour ajouter le groupe que nous avons créé au début

- Cliquez sur Suivant pour spécifier l’autorisation d’accès

- Cliquez sur l’option Accès accordé et donnez Suivant pour configurer les méthodes d’authentification

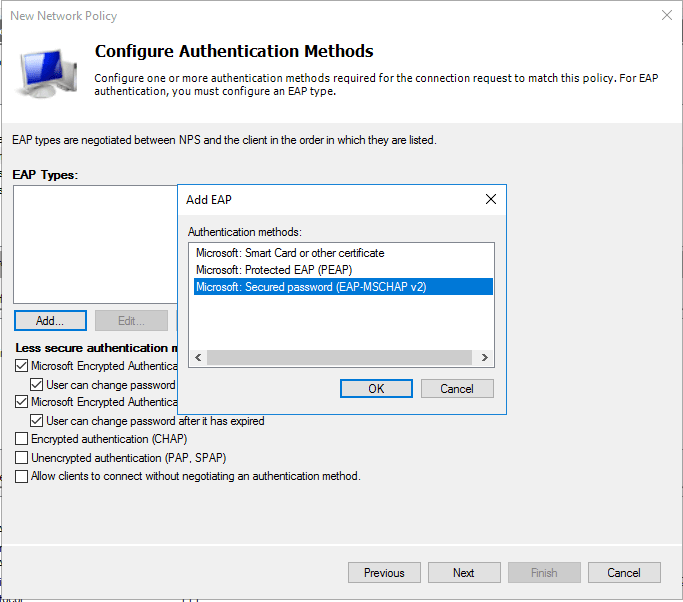

- Cliquez sur Ajouter et sélectionnez Microsoft : Mot de passe sécurisé (EAP-MSCHAP v2) et donner Suivant

- Maintenir le défaut dans la page Configurer les contraintes et passer à la page suivante

- Passer cette page Configurer et donner Suivant et revoir les configurations globales et cliquer sur Terminer

.

Maintenant, nous pouvons vérifier les paramètres du serveur Radius à partir du pare-feu Sonicwall

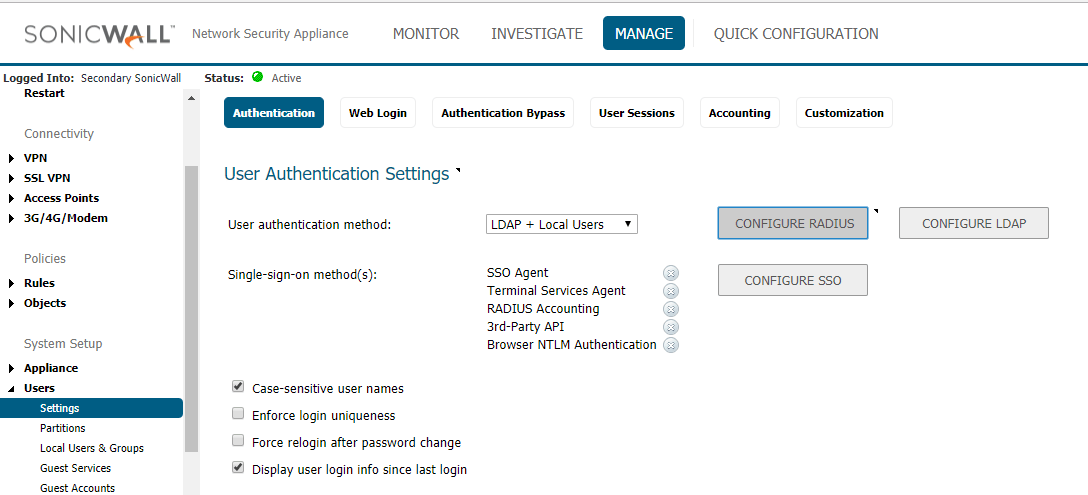

- Connectez-vous au Sonicwall en mode configuration et allez sur l’onglet Manage

- Cliquez sur Users dans le volet latéral gauche et sélectionnez Settings

- Dans la page Settings, cliquez sur l’option Configurer Radius

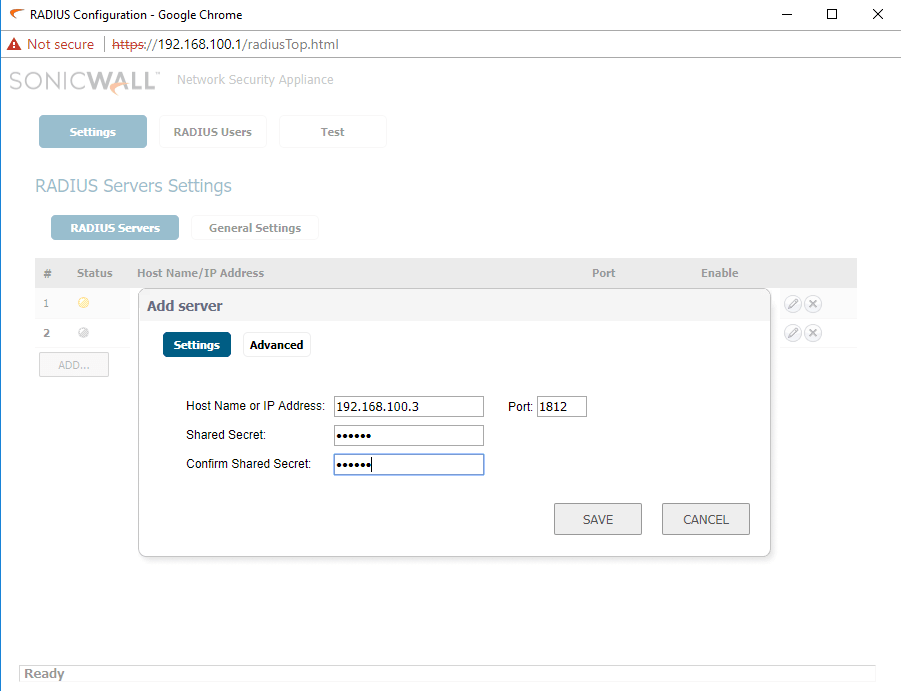

- Maintenant, cliquez sur ajouter et entrez les détails du serveur Radius et la clé secrète partagée et enregistrez-les

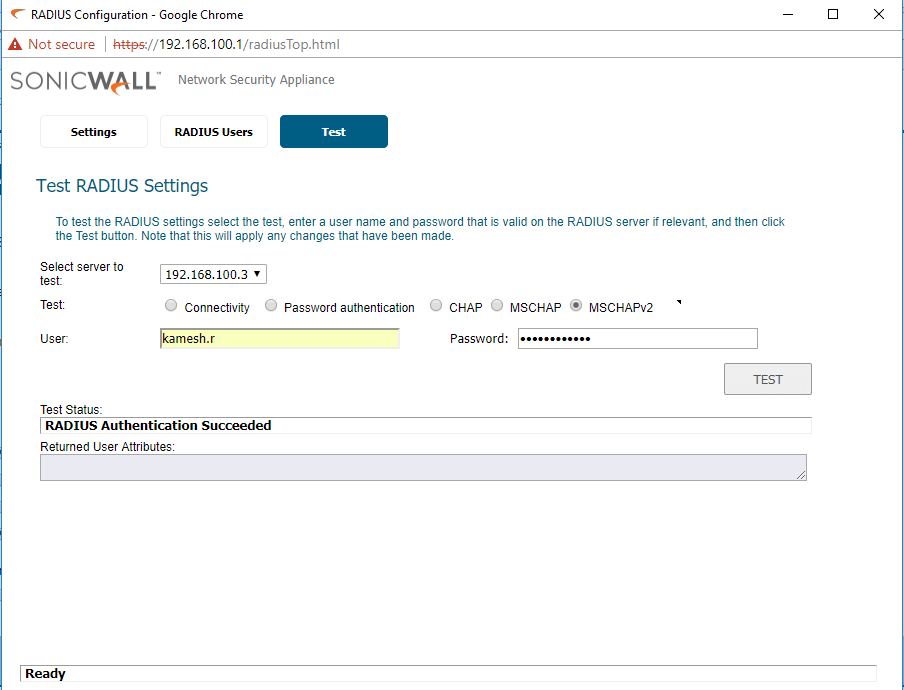

- Après avoir enregistré les paramètres, passez à l’onglet Test pour tester la connectivité du serveur Radius

- Sélectionnez le serveur Radius dans la liste déroulante. le serveur Radius dans la liste déroulante et sélectionnez la méthode d’authentification à tester

- Fournir les détails du compte utilisateur valide du serveur Radius et vérifier la connectivité

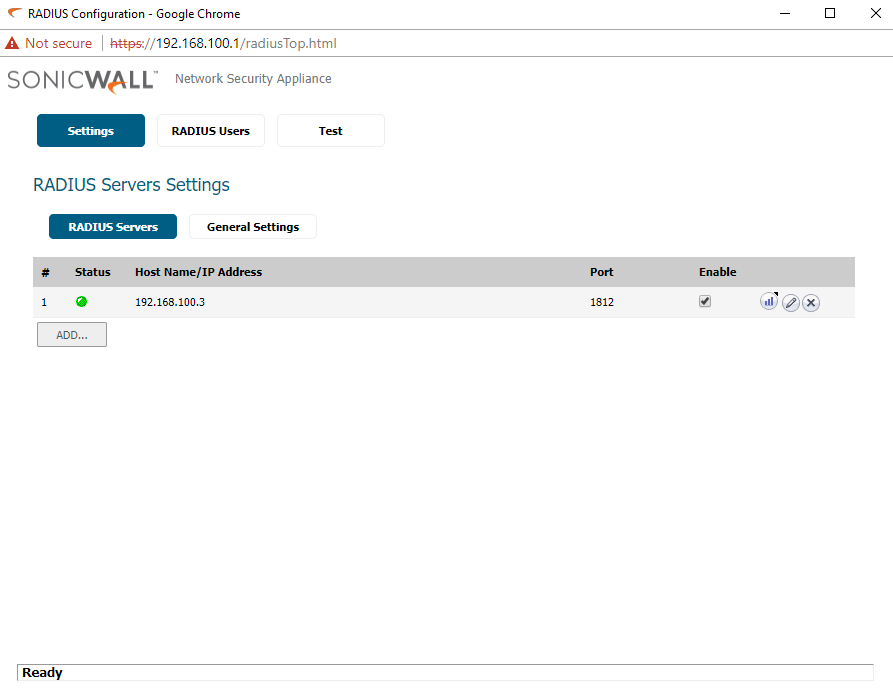

Nous avons ici terminé la configuration du NPS, Si toutes les configurations sont correctes, l’état du test montrera le résultat, « Radius Authentication Succeeded ». Vous pouvez également vérifier l’onglet Paramètres pour confirmer l’état du serveur Radius. S’il est vert, alors la communication avec le serveur Radius est vérifiée et la connexion est établie.

Expérimentez une protection moderne des données avec cette dernière édition Vembu BDR Suite v3.9.0 FREE. Essayez l’essai gratuit de 30 jours ici : https://www.vembu.com/vembu-bdr-suite-download/

Vous avez des questions ? Envoyez-nous un courriel à : [email protected] pour obtenir des réponses.

Suivez nos flux Twitter et Facebook pour les nouvelles versions, les mises à jour, les posts perspicaces et plus encore.