In questo blog, vedremo come creare gruppi di utenti e configurare la gestione degli utenti per l’autenticazione RADIUS in Windows Server 2016 AD

Che cos’è RADIUS:

Remote Authentication Dial-In User Service (RADIUS) è un protocollo client/server e un software che fornisce ai server di accesso remoto di comunicare con un server centrale per autenticare gli utenti in entrata e autorizzare il loro accesso al sistema o servizio richiesto. RADIUS permette a un’azienda di mantenere i profili degli utenti in un database centrale che tutti i server remoti possono condividere. Fornisce una migliore sicurezza, consentendo a un’azienda di impostare una politica che può essere applicata a un singolo punto della rete amministrata.

Utilizzando il metodo di autenticazione Radius, comunicheremo con il dispositivo Sonicwall. Create un client Radius nell’NPS. Dopo aver creato il client Radius, creare una politica NPS per eseguire l’autorizzazione.

Abbiamo intenzione di configurare l’autenticazione Radius in SonicOS 6.5, che è stato rilasciato nel settembre 2017. Questa release include significative modifiche all’interfaccia utente e molte nuove funzionalità che sono diverse dal SonicOS 6.2 e dai firmware precedenti.

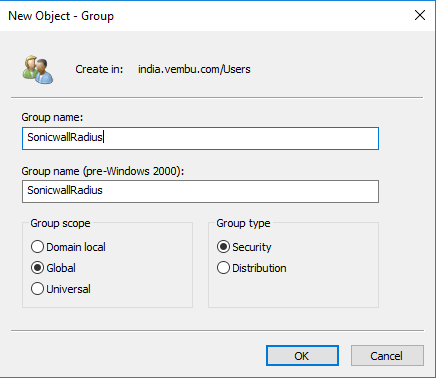

- Aprire AD Users and Computers e creare un nuovo gruppo nella cartella utenti

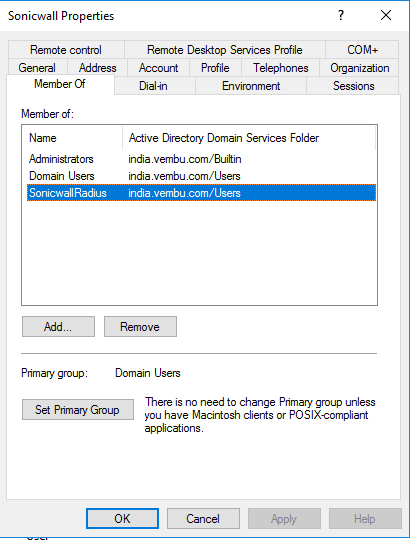

- Creare un nuovo utente e aggiungere come membro per il nuovo gruppo utenti

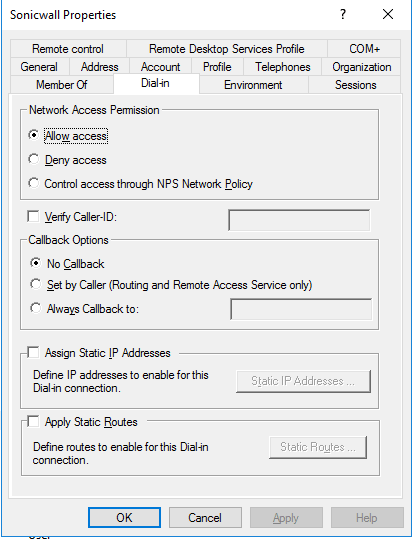

- Aprire le proprietà utente e andare su Dial-in users e selezionare Allow access for Remote Access Permission (Dial-in o VPN)

Configurare l’NPS per supportare i client RADIUS

- Apri Network Policy Server da Administrative Tools

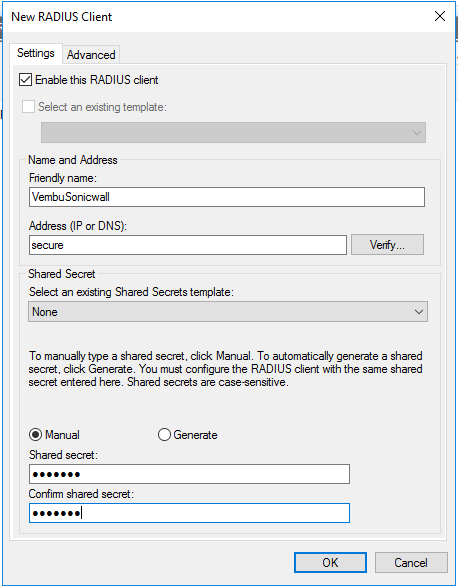

- Fai clic destro sulla cartella RADIUS Clients e clicca su New

- Inserisci un nome amichevole per il client e dai un IP o FQDN

- Inserisci un Shared Secret. Questo segreto condiviso è necessario più tardi, quindi annotalo per riferimento futuro

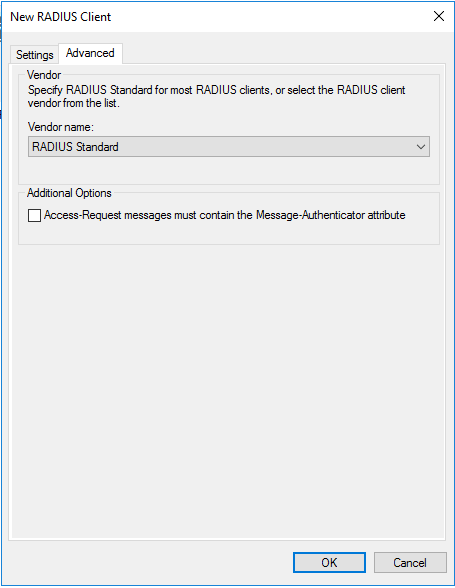

- Ora fai clic sulla scheda Advance in alto e seleziona Radius Standard nel menu a discesa Vendor name

- Fai clic su OK per creare il client Radius

Per impostare il permesso per gli utenti,

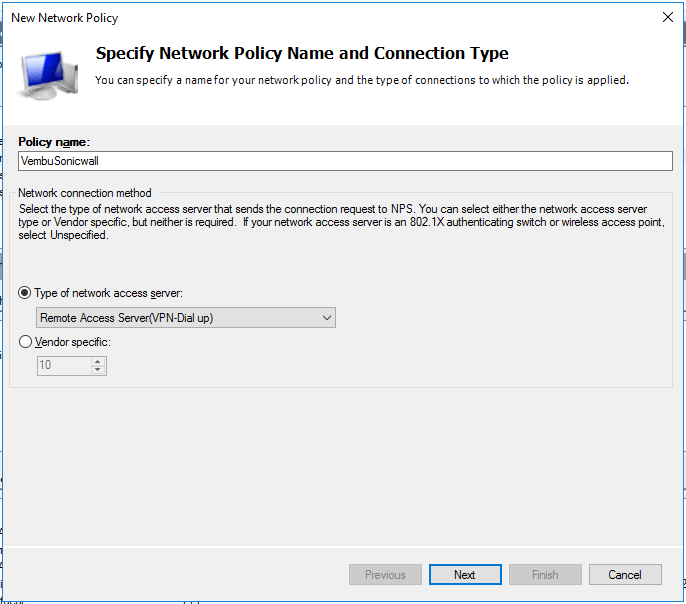

- Espandi le politiche e clicca con il tasto destro del mouse sulle politiche di rete e seleziona Nuovo

- Specifica un nome amichevole per la politica di rete e seleziona Tipo di connessione “Server di accesso remoto (VPN-Dial ap)” e dai Avanti

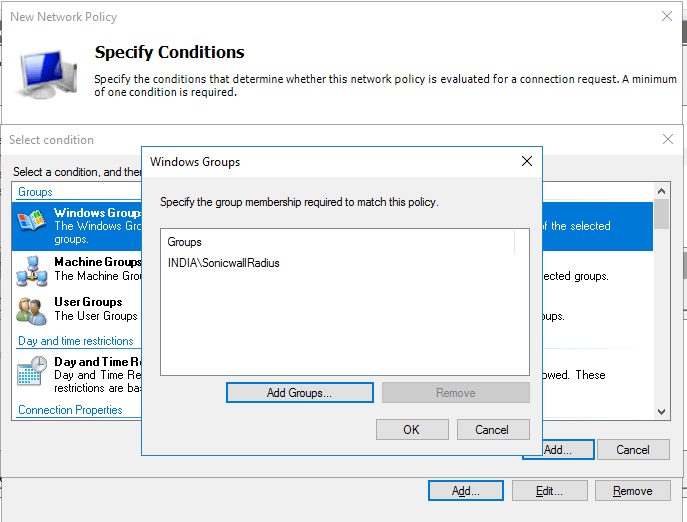

- Nella pagina Specifica condizioni, clicca Add e seleziona “Windows Group” e clicca Add Group per aggiungere il gruppo che abbiamo creato all’inizio

- Clicca Next per specificare Access Permission

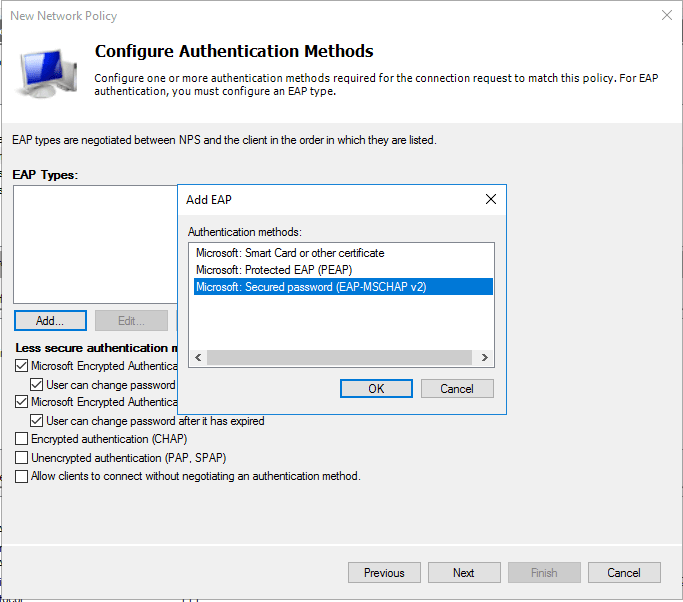

- Clicca Access Granted option e dai Next per configurare Authentication Methods

- Clicca Add e seleziona Microsoft: Password protetta (EAP-MSCHAP v2) e dai Avanti

- Mantieni il valore predefinito nella pagina Configura Vincoli e passa alla pagina successiva

- Passa questa pagina Configura e dai Avanti e rivedi le configurazioni generali e clicca su Fine

Ora possiamo controllare le impostazioni del server Radius dal Sonicwall Firewall

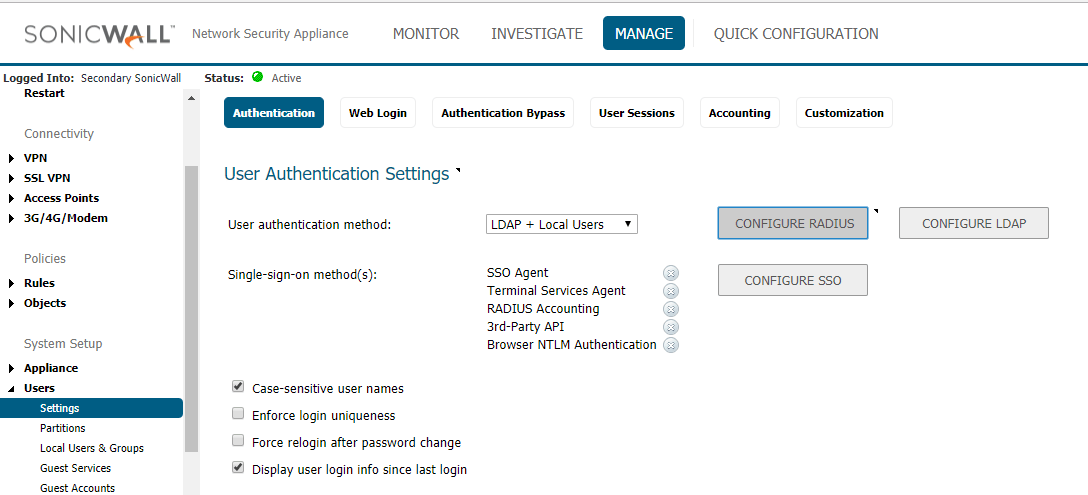

- Accedere al Sonicwall in modalità configurazione e andare alla scheda Manage

- Cliccare Users sul pannello di sinistra e selezionare Settings

- Nella pagina Settings, clicca sull’opzione Configure Radius

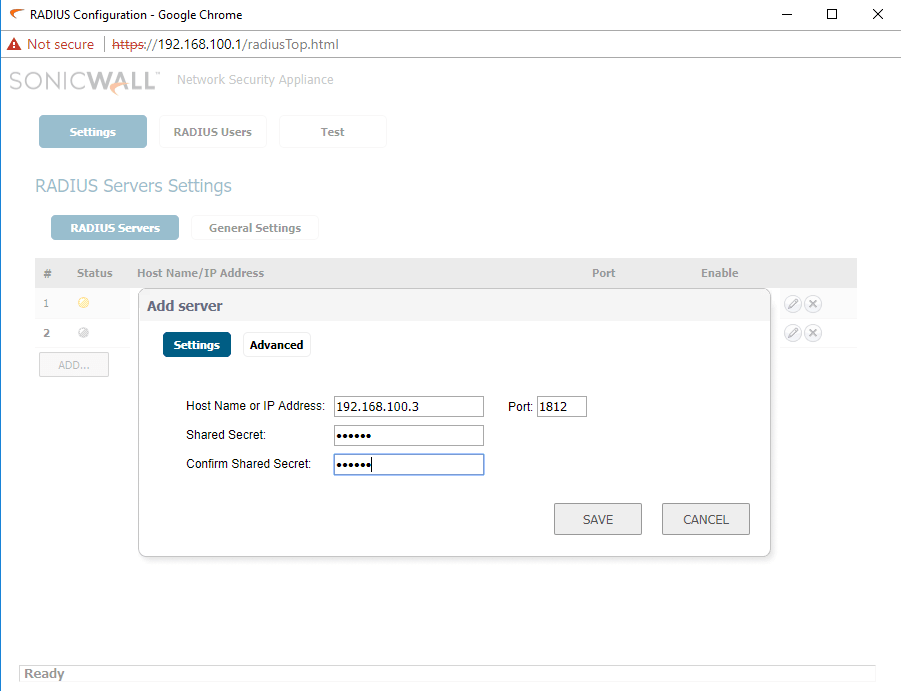

- Ora clicca su add e inserisci i dettagli del server radius e la chiave segreta condivisa e salva

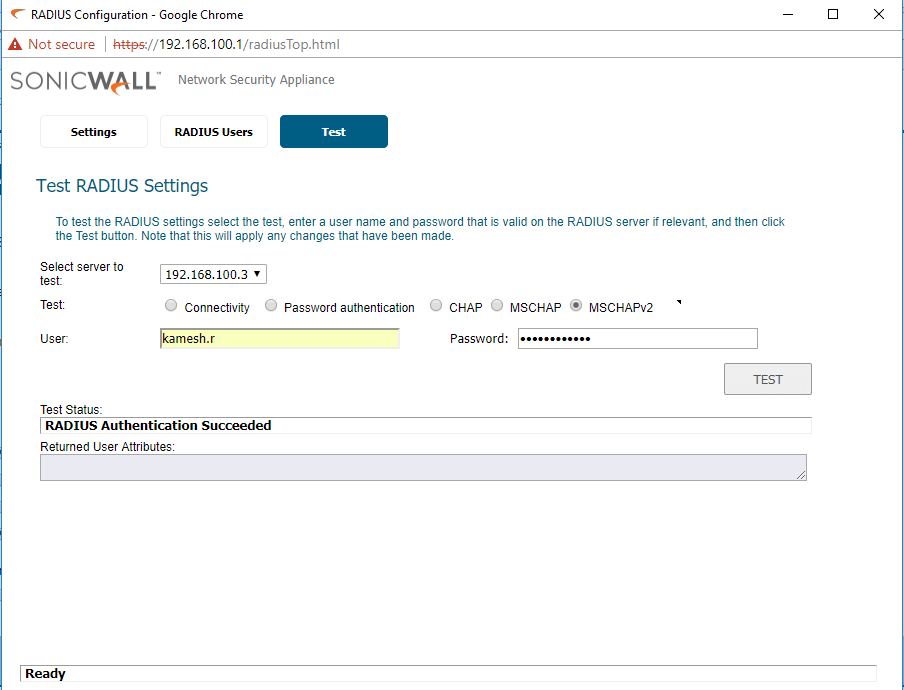

- Dopo aver salvato le impostazioni passa alla scheda Test per verificare la connettività del server Radius

- Seleziona il Radius Server nell’elenco a discesa e seleziona il metodo di autenticazione da testare

- Fornisci i dettagli dell’account utente valido del Radius Server e controlla la connettività

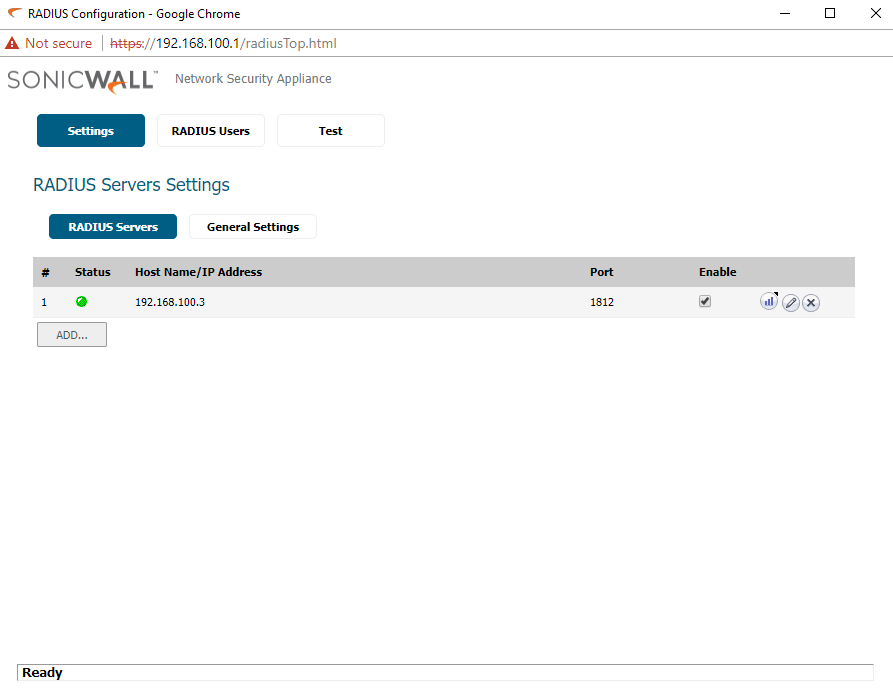

Qui abbiamo completato la configurazione NPS, Se tutte le configurazioni sono corrette, lo stato del test mostrerà il risultato “Radius Authentication Succeeded”. Puoi anche controllare la scheda Settings per confermare lo stato del Radius Server. Se è verde, allora la comunicazione con Radius Server è verificata e la connessione è stabilita.

Sperimenta la moderna protezione dei dati con quest’ultima edizione di Vembu BDR Suite v3.9.0 FREE. Prova la prova gratuita di 30 giorni qui: https://www.vembu.com/vembu-bdr-suite-download/

Hai domande? Inviaci un’e-mail all’indirizzo: [email protected] per le risposte.

Segui i nostri feed di Twitter e Facebook per nuove uscite, aggiornamenti, post interessanti e altro.