- Część I – Dla początkujących

- Wprowadzenie

- Co, dlaczego i jak z dziennikami zdarzeń

- Kategorie dzienników zdarzeń

- Typy dzienników zdarzeń

- Zrozumienie zdarzenia

- Jak dzienniki zabezpieczeń mogą zapobiegać włamaniom i kradzieżom danych?

- Zdarzenia, które wymagają audytu i plan audytu

- Potrzeba monitorowania dzienników zdarzeń

- Inne użyteczne linki

Część I – Dla początkujących

Wprowadzenie

Ten samouczek ma na celu pomoc w zwiększeniu bezpieczeństwa systemu Windows i proaktywne zapobieganie spadkowi wydajności poprzez identyfikację i monitorowanie krytycznych zdarzeń systemu Windows.

Tutorial jest udostępniony w dwóch częściach, z pierwszą częścią obejmującą tematy skoncentrowane na tym, co musisz wiedzieć jako początkujący o Dziennikach zdarzeń i dlaczego należy je obserwować. Jeśli jesteś doświadczonym administratorem lub inżynierem sieciowym, przejdź do części drugiej i naucz się konfigurować monitorowanie dzienników zdarzeń.

Co, dlaczego i jak z dziennikami zdarzeń

Dzienniki zdarzeń są lokalnymi plikami rejestrującymi wszystkie „wydarzenia” w systemie i obejmują dostęp, usuwanie, dodawanie pliku lub aplikacji, modyfikowanie daty systemowej, zamykanie systemu, zmianę konfiguracji systemu itp. Zdarzenia są klasyfikowane do kategorii System, Bezpieczeństwo, Aplikacja, Usługa katalogowa, Serwer DNS & DFS Replication. Dzienniki Directory Service, DNS Server & DFS Replication mają zastosowanie tylko dla Active Directory. Zdarzenia, które są związane z bezpieczeństwem systemu lub danych, są nazywane zdarzeniami zabezpieczeń, a ich plik dziennika nosi nazwę Dzienniki zabezpieczeń.

Następujące sekcje zawierają więcej szczegółów na temat dzienników zdarzeń systemu Windows i tego, co nakazuje ich monitorowanie:

- Kategorie dzienników zdarzeń

- Typy dzienników zdarzeń

- Zrozumienie zdarzenia

- Jak dzienniki zabezpieczeń mogą zapobiegać włamaniom i kradzieżom danych?

- Zdarzenia wymagające audytu i plan audytu

- Potrzeba monitorowania dzienników zdarzeń

- Inne przydatne linki

Kategorie dzienników zdarzeń

Dzienniki zdarzeń są szeroko klasyfikowane do kilku domyślnych kategorii opartych na komponencie, który zawinił. Różne komponenty, dla których rejestrowane są zdarzenia, obejmują system, zabezpieczenia systemu, aplikacje hostowane w systemie itp. Niektóre aplikacje rejestrują zdarzenia w niestandardowej kategorii zamiast rejestrować je w domyślnej kategorii Aplikacje.

| Typ dziennika zdarzeń | Opis |

|---|---|

| Dziennik aplikacji | Dowolne zdarzenie rejestrowane przez aplikację. Są one określane przez programistów podczas tworzenia aplikacji. Na przykład: Błąd podczas uruchamiania aplikacji zostaje zarejestrowany w dzienniku aplikacji. |

| Dziennik systemu | Wszystkie zdarzenia rejestrowane przez system operacyjny. Np: Nieudany start dysku podczas uruchamiania jest rejestrowany w System Logs |

| Security Log | Dowolne zdarzenie, które ma znaczenie dla bezpieczeństwa systemu. Np.: ważne i nieważne logowania i wylogowania, każde usunięcie pliku itp. są rejestrowane w tej kategorii. |

| Directory Service log | Zapisuje zdarzenia z AD. Ten dziennik jest dostępny tylko na kontrolerach domeny. |

| DNS Server log | zapisuje zdarzenia dla serwerów DNS i rozdzielczości nazw. Ten dziennik jest dostępny tylko dla serwerów DNS |

| Dziennik usługi replikacji plików | zapisuje zdarzenia replikacji kontrolerów domeny Ten dziennik jest dostępny tylko na kontrolerach domeny. |

Typy dzienników zdarzeń

Każdy wpis dotyczący zdarzenia jest klasyfikowany według Typu w celu określenia powagi zdarzenia. Są to Informacja, Ostrzeżenie, Błąd, Audyt powodzenia (Dziennik bezpieczeństwa) i Audyt niepowodzenia (Dziennik bezpieczeństwa).

| Typ zdarzenia | Opis |

|---|---|

| Informacja | Zdarzenie opisujące pomyślne działanie zadania, takiego jak aplikacja, sterownik lub usługa. Na przykład zdarzenie Information jest rejestrowane, gdy sterownik sieciowy zostanie pomyślnie załadowany. |

| Warning | Zdarzenie, które niekoniecznie jest istotne, jednak może wskazywać na możliwość wystąpienia problemu w przyszłości. Na przykład komunikat Warning jest rejestrowany, gdy zaczyna brakować miejsca na dysku. |

| Error | Zdarzenie, które wskazuje na istotny problem, taki jak utrata danych lub utrata funkcjonalności. Na przykład, jeśli usługa nie załaduje się podczas uruchamiania, rejestrowane jest zdarzenie Error. |

| Success Audit (dziennik zabezpieczeń) | Zdarzenie, które opisuje pomyślne zakończenie audytowanego zdarzenia zabezpieczeń. Na przykład, zdarzenie Success Audit jest rejestrowane, gdy użytkownik loguje się na komputerze. |

| Failure Audit (Security log) | Zdarzenie, które opisuje audytowane zdarzenie bezpieczeństwa, które nie zakończyło się pomyślnie. Na przykład Audyt awarii może zostać zarejestrowany, gdy użytkownik nie może uzyskać dostępu do dysku sieciowego. |

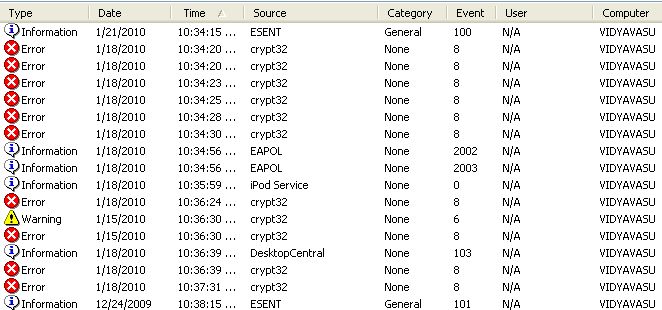

W przeglądarce zdarzeń dzienniki zdarzeń są wymienione w następujący sposób:

Zrozumienie zdarzenia

Zdarzenia są wymienione wraz z informacjami o nagłówku i opisem w przeglądarce zdarzeń.

| Header | Opis |

|---|---|

| Data | Data wystąpienia zdarzenia |

| Czas | Czas wystąpienia zdarzenia |

| Użytkownik | Użytkownik, który zalogował się na komputerze w momencie wystąpienia zdarzenia |

| Komputer | Komputer, na którym wystąpiło zdarzenie |

| Event ID | Numer zdarzenia, który identyfikuje typ zdarzenia. Pomaga dowiedzieć się więcej o zdarzeniu |

| Źródło | Źródło, które wygenerowało zdarzenie. Może to być aplikacja lub składnik systemu |

| Typ | Typ zdarzenia (Informacja, Ostrzeżenie, Błąd, Audyt powodzenia i Audyt niepowodzenia) |

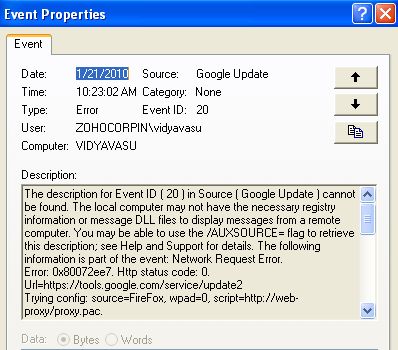

Kliknij dwukrotnie zdarzenie, aby zobaczyć szczegóły:

Jak dzienniki zabezpieczeń mogą zapobiegać włamaniom i kradzieżom danych?

Bezpieczeństwo jest największym problemem, z którym boryka się dziś każda firma. Incydenty takie jak włamania i kradzieże danych stale rosną, narażając wszystkie segmenty biznesu na ryzyko i pozostawiając administratorów z czerwonymi oczami. Różne badania przemysłowe ujawniają, że większość włamań i kradzieży ma miejsce z powodu nielegalnych prób uwierzytelniania. Audytowanie nielegalnych lub nieudanych prób logowania może zapobiec (lub zmniejszyć) kradzież danych.To powiedziawszy, ważne jest, abyśmy wiedzieli, co system operacyjny może zapewnić na drodze bezpieczeństwa i co musimy zrobić, aby wdrożyć systemy operacyjne z wymaganym bezpieczeństwem.

Zdarzenia, które wymagają audytu i plan audytu

Zdarzenia nie są domyślnie rejestrowane dla wielu warunków bezpieczeństwa, co oznacza, że twoje zasoby są nadal narażone na włamania.Należy skonfigurować zasady audytu, aby kontrolować zdarzenia bezpieczeństwa i rejestrować je.Krytyczne zdarzenia bezpieczeństwa, które wymagają audytu:

- Logowanie/wylogowanie użytkownika

- Logowanie/wylogowanie/restart komputera

- Dostęp do obiektów, plików i folderów

- Modyfikacja czasu systemowego

- Wyczyszczenie dzienników audytu

Nie jest konieczne konfigurowanie wszystkich polityk audytu. Nie jest konieczne konfigurowanie wszystkich polityk audytu, gdyż spowoduje to zapisywanie logów dla każdej akcji, która ma miejsce i zwiększy rozmiar logów. Logi są rolowane i w zależności od wielkości skonfigurowanego rolowania, starsze logi są usuwane. Skonfigurowanie odpowiednich polityk, które są naprawdę krytyczne dla Twojego środowiska, poprawi bezpieczeństwo.

Audyt zdarzeń krytycznych jest domyślnie włączony dla kontrolerów domeny. Dla pozostałych urządzeń z systemem Windows należy skonfigurować zasady audytu dostępne w Ustawieniach zabezpieczeń lokalnych. Dostępne polityki audytu to:

- Zdarzenia logowania konta

- Zarządzanie kontem

- Dostęp do usługi katalogowej

- Zdarzenia logowania

- Dostęp do obiektów

- Zmiana polityki

- Używanie przywilejów

- Śledzenie procesów

- Zdarzenia systemowe

.

Potrzeba monitorowania dzienników zdarzeń

Potrzeba przestrzegania zasad bezpieczeństwa, takich jak SOX, HIPAA itp. dla spółek giełdowych, branży opieki zdrowotnej itp., wymaga wdrożenia procesu zarządzania bezpieczeństwem w celu ochrony przed próbami lub udanym nieautoryzowanym dostępem. Zabezpieczenie informacji w sieci ma krytyczne znaczenie dla działalności firmy z lub bez konieczności stosowania się do pewnych standardów. Dzienniki zdarzeń systemu Windows są jednym ze źródeł, za pomocą którego można śledzić i rejestrować próby logowania. Ręczne sprawdzanie każdego urządzenia z systemem Windows jest żmudne i niemożliwe i wymaga zautomatyzowanego audytu i regularnego monitorowania dzienników zdarzeń.

Inne użyteczne linki

Enabling Security Audit in Windows

Advanced Security Audit Policy Step-by-Step Guide

Następnie: Część II

.