- Part I – Voor beginners

- Inleiding

- Wat, waarom en hoe van Event Logs

- Event Log Categories

- Typen gebeurtenissenlogs

- Inzicht in een gebeurtenis

- Hoe kunnen beveiligingslogboeken hacks en gegevensdiefstallen voorkomen?

- Events that need auditing and audit plan

- Noodzaak tot bewaking van Event Logs

- Andere nuttige links

Part I – Voor beginners

Inleiding

Deze tutorial is bedoeld om u te helpen uw Windows beveiliging aan te scherpen en pro-actief prestatievermindering te voorkomen door kritieke Windows Events te identificeren en te monitoren.

De zelfstudie is beschikbaar gemaakt in twee delen, met dit eerste deel dat zich richt op wat je als beginner moet weten over Event Logs en waarom ze in de gaten moeten worden gehouden. Als u een doorgewinterde beheerder of netwerkingenieur bent, ga dan naar deel II en leer Event Logs te monitoren.

Wat, waarom en hoe van Event Logs

Event logs zijn lokale bestanden die alle ‘gebeurtenissen’ op het systeem vastleggen en dit omvat het openen, verwijderen, toevoegen van een bestand of een toepassing, wijzigen van de systeemdatum, afsluiten van het systeem, wijzigen van de systeemconfiguratie, enz. Gebeurtenissen worden ingedeeld in de categorieën Systeem, Beveiliging, Toepassing, Directory Service, DNS Server & DFS Replicatie. Directory Service, DNS Server & DFS Replication-logboeken zijn alleen van toepassing op Active Directory. Gebeurtenissen die verband houden met systeem- of gegevensbeveiliging worden beveiligingsgebeurtenissen genoemd en het bijbehorende logbestand wordt Security logs genoemd.

In de volgende paragrafen vindt u meer details over Windows Event Logs en wat de bewaking ervan vereist:

- Event Log Categories

- Event Log Types

- Event Log Types

- Event Logs begrijpen

- Hoe kunnen beveiligingslogs hacks en gegevensdiefstallen voorkomen?

- Events that need auditing and audit plan

- Noodzaak voor het monitoren van Event Logs

- Andere nuttige links

Event Log Categories

De Event logs zijn grofweg ingedeeld in enkele standaard categorieën, gebaseerd op de component die in fout is. De verschillende componenten waarvoor events worden gelogd zijn onder andere het systeem, de systeembeveiliging, de applicaties die gehost worden op het systeem etc. Sommige toepassingen loggen gebeurtenissen in een aangepaste categorie in plaats van ze te loggen in de standaard categorie Toepassingen.

| Event Log Type | Description |

|---|---|

| Application Log | Elke gebeurtenis die door een toepassing wordt gelogd. Deze worden bepaald door de ontwikkelaars tijdens het ontwikkelen van de applicatie. Bijv: Een fout tijdens het starten van een applicatie wordt vastgelegd in Application Log. |

| System Log | Alle gebeurtenissen die door het besturingssysteem worden vastgelegd. Bijv: Het niet starten van een schijf tijdens het opstarten wordt gelogd onder Systeemlog |

| Beveiligingslog | Elke gebeurtenis die van belang is voor de beveiliging van het systeem. B.v.: geldige en ongeldige logins en logoffs, elke bestandsverwijdering enz. worden onder deze categorie gelogd. |

| Directory Service log | registreert gebeurtenissen van AD. Dit log is alleen beschikbaar op domeincontrollers. |

| DNS Server log | registreert gebeurtenissen voor DNS-servers en naamresoluties. Dit log is alleen beschikbaar voor DNS-servers |

| File replication service log | registreert gebeurtenissen van domeincontroller replicatie Dit log is alleen beschikbaar op domeincontrollers. |

Typen gebeurtenissenlogs

Elk gebeurtenisitem is geclassificeerd op Type om de ernst van de gebeurtenis te identificeren. Dit zijn Informatie, Waarschuwing, Fout, Succes Audit (Beveiligingslogboek) en Fout Audit (Beveiligingslogboek).

| Gebeurtenistype | Beschrijving |

|---|---|

| Informatie | Een gebeurtenis die de succesvolle werking van een taak beschrijft, zoals een toepassing, stuurprogramma of service. Een Informatie-gebeurtenis wordt bijvoorbeeld gelogd wanneer een netwerkstuurprogramma met succes wordt geladen. |

| Waarschuwing | Een gebeurtenis die niet noodzakelijkerwijs significant is, maar die kan wijzen op het mogelijke optreden van een toekomstig probleem. Een Waarschuwingsbericht wordt bijvoorbeeld gelogd wanneer de schijfruimte bijna op is. |

| Error | Een gebeurtenis die een significant probleem aangeeft, zoals verlies van gegevens of verlies van functionaliteit. Als bijvoorbeeld een service tijdens het opstarten niet wordt geladen, wordt een Error-gebeurtenis gelogd. |

| Success Audit (Beveiligingslogboek) | Een gebeurtenis die de succesvolle voltooiing van een geauditeerd beveiligingsgebeurtenis beschrijft. Een Success Audit-gebeurtenis wordt bijvoorbeeld gelogd wanneer een gebruiker zich bij de computer aanmeldt. |

| Failure Audit (Beveiligingslogboek) | Een gebeurtenis die een geauditeerde beveiligingsevent beschrijft dat niet met succes is voltooid. Een Failure Audit kan bijvoorbeeld worden gelogd wanneer een gebruiker geen toegang kan krijgen tot een netwerkstation. |

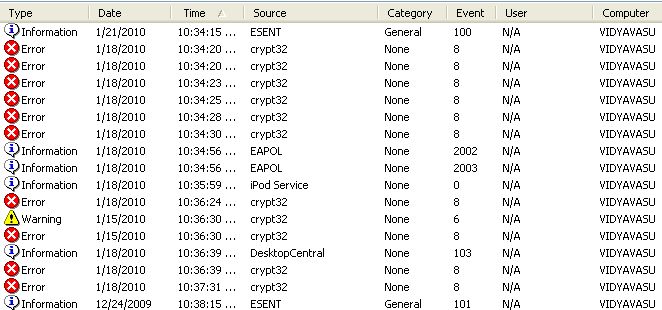

In de Event Viewer worden de gebeurtenissenlogboeken als volgt weergegeven:

Inzicht in een gebeurtenis

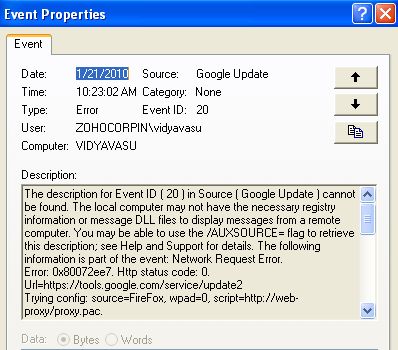

De gebeurtenissen worden weergegeven met kopinformatie en een beschrijving in de Event Viewer.

| Header | Description | |

|---|---|---|

| Date | De datum waarop de gebeurtenis plaatsvond | |

| Time | Het tijdstip waarop de gebeurtenis plaatsvond | |

| User | De gebruiker die zich op de computer heeft aangemeld toen de gebeurtenis plaatsvond | |

| Computer | De computer waarop de gebeurtenis plaatsvond | |

| Event ID | Event ID | Een gebeurtenisnummer dat het type gebeurtenis identificeert. Helpt om meer te weten te komen over de gebeurtenis |

| Bron | De bron die de gebeurtenis heeft gegenereerd. Dit kan een toepassing of een systeemonderdeel zijn | |

| Type | Type gebeurtenis (Informatie, Waarschuwing, Fout, Succes Audit en Fout Audit) |

Dubbelklik op een gebeurtenis om de details te zien:

Hoe kunnen beveiligingslogboeken hacks en gegevensdiefstallen voorkomen?

Veiligheid is de grootste zorg waar elk bedrijf tegenwoordig mee te maken heeft. Incidenten zoals hacks en gegevensdiefstallen nemen voortdurend toe, waardoor alle segmenten van het bedrijfsleven aan risico’s worden blootgesteld en de beheerders met rode ogen moeten toekijken. Diverse industriële onderzoeken tonen aan dat het merendeel van de hacks en diefstallen plaatsvindt als gevolg van illegale authenticatiepogingen. Auditing van illegale of mislukte inlogpogingen zou gegevensdiefstallen kunnen voorkomen (of verminderen).Dat gezegd hebbende, is het belangrijk dat we weten wat een besturingssysteem aan beveiliging kan bieden en wat we moeten doen om besturingssystemen met de vereiste beveiliging te implementeren.

Events that need auditing and audit plan

Events are not logged by default for many security conditions which means that your resources are still exposed to hacks.U moet een auditbeleid configureren om de beveiligingsgebeurtenissen te auditen en ze te loggen.Kritieke beveiligingsgebeurtenissen die moeten worden geaudit:

- User logon/logoff

- computer logon/logoff/restart

- Toegang tot objecten, bestanden en mappen

- Systeemtijd is gewijzigd

- Audit logs worden gewist

Het is niet nodig om alle audit policies te configureren. Dit zou resulteren in logging voor elke actie die plaats vindt en zal de log grootte vergroten. De logs rollen over en afhankelijk van de grootte van de roll-over geconfigureerd, worden de oudere logs verwijderd. Door de juiste beleidsregels te configureren die werkelijk van kritiek belang zijn voor uw omgeving, wordt de beveiliging verbeterd.

Auditing van kritieke gebeurtenissen is standaard ingeschakeld voor domeincontrollers. Voor de andere Windows-apparaten, configureert u de auditbeleidslijnen die beschikbaar zijn onder Lokale beveiligingsinstellingen. De beschikbare auditbeleidslijnen zijn:

- Account aanmeldingsgebeurtenissen

- Account beheer

- Directory service toegang

- Logon gebeurtenissen

- Object toegang

- Beleidswijziging

- Privilegegebruik

- Processen volgen

- Systeemgebeurtenissen

Noodzaak tot bewaking van Event Logs

De noodzaak om te voldoen aan beveiligingsnalevingen zoals SOX, HIPAA enz. voor de beursgenoteerde bedrijven, de gezondheidszorg enz., vereist de implementatie van veiligheidsbeheerproces om te beschermen tegen pogingen tot of succesvolle ongeoorloofde toegang. Het beveiligen van de informatie op uw netwerk is van kritiek belang voor uw bedrijf, met of zonder te moeten voldoen aan bepaalde standaarden. Windows event logs is een van de bronnen waarmee de aanmeldingspogingen kunnen worden getraceerd en gelogd. Een handmatige controle op elk Windows apparaat is vervelend en onmogelijk en rechtvaardigt geautomatiseerde auditing en monitoring van event logs op regelmatige basis.

Andere nuttige links

Beveiligingsaudit inschakelen in Windows

Geleid voor geavanceerde beveiligingsaudit stap-voor-stap

Volgende : Deel II