- Parte I – Per i principianti

- Introduzione

- Cosa, perché e come dei Log Eventi

- Categorie di log degli eventi

- Tipi di log degli eventi

- Comprensione di un evento

- Come possono i log di sicurezza prevenire hack e furti di dati?

- Eventi che necessitano di auditing e piano di audit

- Necessità di monitorare i log degli eventi

- Altri link utili

Parte I – Per i principianti

Introduzione

Questo tutorial ha lo scopo di aiutarti a rafforzare la sicurezza di Windows e a prevenire in modo proattivo il deterioramento delle prestazioni identificando e monitorando gli eventi critici di Windows.

Il tutorial è disponibile in due parti, con questa prima parte che copre argomenti incentrati su ciò che devi sapere come principiante sui Registri eventi e perché devono essere guardati. Se sei un amministratore esperto o un ingegnere di rete, passa alla seconda parte e impara a impostare il monitoraggio dei Log Eventi.

Cosa, perché e come dei Log Eventi

I Log Eventi sono file locali che registrano tutti gli ‘avvenimenti’ sul sistema e includono l’accesso, l’eliminazione, l’aggiunta di un file o di un’applicazione, la modifica della data del sistema, lo spegnimento del sistema, il cambiamento della configurazione del sistema, ecc. Gli eventi sono classificati nelle categorie Sistema, Sicurezza, Applicazione, Servizio di directory, Server DNS & Replicazione DFS. I log di Directory Service, DNS Server & DFS Replication sono applicabili solo per Active Directory. Gli eventi che sono legati alla sicurezza del sistema o dei dati sono chiamati eventi di sicurezza e il loro file di registro è chiamato Security logs.

Le seguenti sezioni forniscono maggiori dettagli sui Registri eventi di Windows e su cosa impone il loro monitoraggio:

- Categorie dei registri eventi

- Tipi di registri eventi

- Comprendere un evento

- Come possono i registri di sicurezza prevenire hack e furti di dati?

- Eventi che necessitano di audit e piano di audit

- Necessità di monitorare i log degli eventi

- Altri link utili

Categorie di log degli eventi

I log degli eventi sono classificati in poche categorie predefinite in base al componente in errore. I diversi componenti per i quali vengono registrati gli eventi includono il sistema, la sicurezza del sistema, le applicazioni ospitate sul sistema ecc. Alcune applicazioni registrano gli eventi in una categoria personalizzata invece di registrarli nella categoria predefinita Applicazioni.

| Tipo di registro eventi | Descrizione |

|---|---|

| Registro applicazioni | Qualsiasi evento registrato da un’applicazione. Questi sono determinati dagli sviluppatori durante lo sviluppo dell’applicazione. Per esempio: Un errore durante l’avvio di un’applicazione viene registrato in Application Log. |

| System Log | Ogni evento registrato dal sistema operativo. Per esempio: Il mancato avvio di un’unità durante l’avvio viene registrato sotto System Logs |

| Security Log | Tutti gli eventi che riguardano la sicurezza del sistema. Per esempio: login e logoff validi e non validi, qualsiasi cancellazione di file ecc. sono registrati sotto questa categoria. |

| Directory Service log | registra gli eventi di AD. Questo log è disponibile solo sui controller di dominio. |

| DNS Server log | registra gli eventi per i server DNS e le risoluzioni dei nomi. Questo registro è disponibile solo per i server DNS |

| Log del servizio di replica dei file | registra gli eventi di replica dei controller di dominio Questo registro è disponibile solo sui controller di dominio. |

Tipi di log degli eventi

Ogni voce di evento è classificata per tipo per identificare la gravità dell’evento. Essi sono Informazione, Avviso, Errore, Audit di successo (Log di sicurezza) e Audit di fallimento (Log di sicurezza).

| Tipo di evento | Descrizione |

|---|---|

| Informazione | Un evento che descrive il funzionamento riuscito di un compito, come un’applicazione, driver o servizio. Per esempio, un evento Information viene registrato quando un driver di rete viene caricato con successo. |

| Warning | Un evento che non è necessariamente significativo, tuttavia, può indicare il possibile verificarsi di un problema futuro. Per esempio, un messaggio di avviso viene registrato quando lo spazio su disco inizia a scarseggiare. |

| Errore | Un evento che indica un problema significativo come la perdita di dati o di funzionalità. Per esempio, se un servizio non riesce a caricarsi durante l’avvio, viene registrato un evento di errore. |

| Success Audit (Security log) | Un evento che descrive il completamento con successo di un evento di sicurezza controllato. Per esempio, un evento Success Audit viene registrato quando un utente accede al computer. |

| Failure Audit (Security log) | Un evento che descrive un evento di sicurezza verificato che non è stato completato con successo. Per esempio, un Failure Audit può essere registrato quando un utente non può accedere a un’unità di rete. |

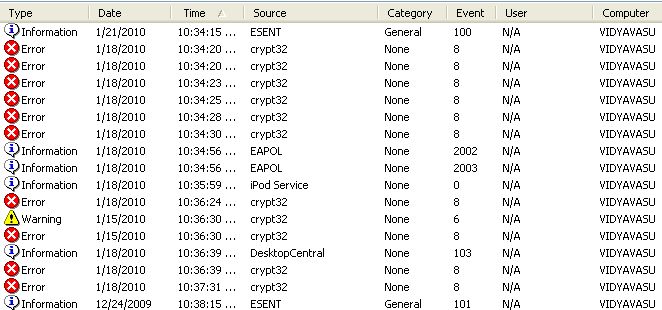

Il Visualizzatore eventi elenca i log degli eventi in questo modo:

Comprensione di un evento

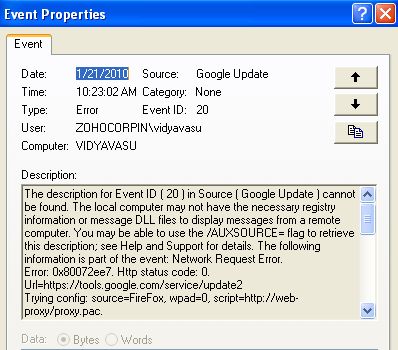

Gli eventi sono elencati con informazioni di intestazione e una descrizione nel Visualizzatore eventi.

| Header | Descrizione |

|---|---|

| Data | La data dell’evento |

| Time | L’ora dell’evento |

| User | L’utente che si è collegato al computer quando si è verificato l’evento |

| Computer | Il computer dove si è verificato l’evento |

| Event ID | Un numero di evento che identifica il tipo di evento. Aiuta a conoscere meglio l’evento |

| Fonte | La fonte che ha generato l’evento. Potrebbe essere un’applicazione o un componente del sistema |

| Tipo | Tipo di evento (Informazione, Avviso, Errore, Audit di successo e Audit di fallimento) |

Fai doppio clic su un evento per vedere i dettagli:

Come possono i log di sicurezza prevenire hack e furti di dati?

La sicurezza è la più grande preoccupazione che ogni azienda deve affrontare oggi. Incidenti come hack e furti di dati sono in continuo aumento, esponendo tutti i segmenti del business a rischi e lasciando gli amministratori con gli occhi rossi. Diverse ricerche industriali rivelano che la maggior parte degli attacchi e dei furti avviene a causa di tentativi di autenticazione illegali. L’audit dei tentativi di login illegali o falliti potrebbe prevenire (o ridurre) i furti di dati.Detto questo, è importante sapere cosa può fornire un sistema operativo in termini di sicurezza e cosa dobbiamo fare per implementare sistemi operativi con la sicurezza richiesta.

Eventi che necessitano di auditing e piano di audit

Gli eventi non vengono registrati per default per molte condizioni di sicurezza, il che significa che le vostre risorse sono ancora esposte agli hack.È necessario configurare le politiche di audit per controllare gli eventi di sicurezza e registrarli.Eventi di sicurezza critici che necessitano di auditing:

- L’accesso/l’uscita dell’utente

- L’accesso/l’uscita/il riavvio del computer

- L’accesso a oggetti, file e cartelle

- L’ora del sistema viene modificata

- I registri di audit vengono cancellati

Non è necessario configurare tutte le politiche di audit. Fare ciò comporterebbe la registrazione di ogni singola azione che ha luogo e aumenterebbe la dimensione del registro. I registri si arrotolano e, a seconda della dimensione dell’arrotolamento configurato, i registri più vecchi vengono cancellati. Configurare le giuste politiche che sono veramente critiche per il tuo ambiente migliorerà la sicurezza.

Il controllo degli eventi critici è abilitato di default per i controller di dominio. Per gli altri dispositivi Windows, configura le politiche di audit disponibili in Impostazioni di sicurezza locale. I criteri di controllo disponibili sono:

- Eventi di accesso all’account

- Gestione dell’account

- Accesso al servizio di directory

- Eventi di accesso

- Accesso agli oggetti

- Modifica delle politiche

- Uso dei privilegi

- Tracciamento dei processi

- Eventi di sistema

Necessità di monitorare i log degli eventi

La necessità di aderire alle conformità di sicurezza come SOX, HIPAA ecc. per le società quotate in borsa, l’industria sanitaria ecc., richiede l’implementazione del processo di gestione della sicurezza per proteggere da tentativi o accessi non autorizzati. Proteggere le informazioni sulla vostra rete è fondamentale per il vostro business con o senza dover rispettare alcuni standard. I registri degli eventi di Windows sono una delle fonti con cui i tentativi di accesso possono essere tracciati e registrati. Un controllo manuale su ogni dispositivo Windows è tedioso e impossibile e giustifica l’auditing automatico e il monitoraggio dei log degli eventi su base regolare.

Altri link utili

Abilitare l’audit di sicurezza in Windows

Guida passo per passo ai criteri di audit di sicurezza avanzati

Prossimo: Parte II