- Partie I – Pour les débutants

- Introduction

- Quoi, pourquoi et comment des journaux d’événements

- Catégories de journaux d’événements

- Types de journaux d’événements

- Compréhension d’un événement

- Comment les journaux de sécurité peuvent-ils prévenir les piratages et les vols de données ?

- Événements qui nécessitent un audit et un plan d’audit

- Nécessité de surveiller les journaux d’événements

- Autres liens utiles

Partie I – Pour les débutants

Introduction

Ce tutoriel vise à vous aider à renforcer votre sécurité Windows et à prévenir de manière proactive la dégradation des performances en identifiant et en surveillant les événements critiques de Windows.

Le tutoriel est mis à disposition en deux parties, cette première partie couvrant des sujets axés sur ce que vous devez savoir en tant que débutant sur les journaux d’événements et pourquoi il faut les surveiller. Si vous êtes un administrateur chevronné ou un ingénieur réseau, passez à la deuxième partie et apprenez à configurer la surveillance des journaux d’événements.

Quoi, pourquoi et comment des journaux d’événements

Les journaux d’événements sont des fichiers locaux enregistrant tous les » événements » sur le système et cela inclut l’accès, la suppression, l’ajout d’un fichier ou d’une application, la modification de la date du système, l’arrêt du système, la modification de la configuration du système, etc. Les événements sont classés dans les catégories Système, Sécurité, Application, Service d’annuaire, Serveur DNS & Réplication DFS. Les journaux de service d’annuaire, de serveur DNS & DFS Replication ne sont applicables que pour Active Directory. Les événements qui sont liés à la sécurité du système ou des données sont appelés événements de sécurité et son fichier journal est appelé Journaux de sécurité.

Les sections suivantes fournissent plus de détails sur les journaux d’événements de Windows et ce qui rend leur surveillance obligatoire :

- Catégories de journaux d’événements

- Types de journaux d’événements

- Comprendre un événement

- Comment les journaux de sécurité peuvent-ils prévenir les piratages et les vols de données ?

- Événements qui nécessitent un audit et un plan d’audit

- Nécessité de surveiller les journaux d’événements

- Autres liens utiles

Catégories de journaux d’événements

Les journaux d’événements sont largement classés en quelques catégories par défaut basées sur le composant en faute. Les différents composants pour lesquels les événements sont consignés comprennent le système, la sécurité du système, les applications hébergées sur le système, etc. Certaines applications enregistrent les événements dans une catégorie personnalisée au lieu de les enregistrer dans la catégorie Applications par défaut.

| Type de journal d’événements | Description |

|---|---|

| Journal d’applications | Tout événement enregistré par une application. Ceux-ci sont déterminés par les développeurs lors du développement de l’application. Ex : Une erreur lors du démarrage d’une application est enregistrée dans le journal des applications. |

| Journal du système | Tout événement enregistré par le système d’exploitation. Ex : L’échec du démarrage d’un lecteur lors du démarrage est enregistré dans le journal du système |

| Journal de la sécurité | Tout événement important pour la sécurité du système. Par exemple : les logins et logoffs valides et invalides, toute suppression de fichier, etc. sont enregistrés dans cette catégorie. |

| Directory Service log | Enregistre les événements d’AD. Ce journal n’est disponible que sur les contrôleurs de domaine. |

| DNS Server log | enregistre les événements des serveurs DNS et des résolutions de noms. Ce journal n’est disponible que pour les serveurs DNS |

| Journal du service de réplication de fichiers | enregistre les événements de réplication des contrôleurs de domaine Ce journal n’est disponible que sur les contrôleurs de domaine. |

Types de journaux d’événements

Chaque entrée d’événement est classée par Type pour identifier la gravité de l’événement. Il s’agit d’information, d’avertissement, d’erreur, d’audit de réussite (journal de sécurité) et d’audit d’échec (journal de sécurité).

| Type d’événement | Description |

|---|---|

| Information | Événement qui décrit le fonctionnement réussi d’une tâche, telle qu’une application, un pilote ou un service. Par exemple, un événement Information est enregistré lorsqu’un pilote réseau se charge avec succès. |

| Avertissement | Un événement qui n’est pas nécessairement significatif, mais qui peut indiquer l’apparition possible d’un problème futur. Par exemple, un message d’avertissement est enregistré lorsque l’espace disque commence à être faible. |

| Erreur | Un événement qui indique un problème significatif tel que la perte de données ou la perte de fonctionnalité. Par exemple, si un service ne parvient pas à se charger lors du démarrage, un événement Erreur est enregistré. |

| Success Audit (journal de sécurité) | Un événement qui décrit la réussite d’un événement de sécurité audité. Par exemple, un événement Success Audit est enregistré lorsqu’un utilisateur se connecte à l’ordinateur. |

| Failure Audit (Security log) | Événement qui décrit un événement de sécurité audité qui ne s’est pas terminé avec succès. Par exemple, un audit d’échec peut être enregistré lorsqu’un utilisateur ne peut pas accéder à un lecteur réseau. |

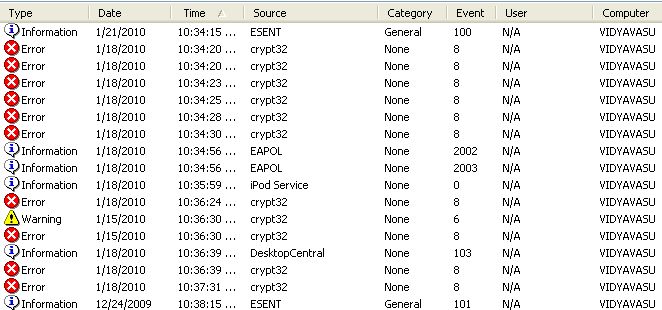

Le visualiseur d’événements répertorie les journaux d’événements comme suit :

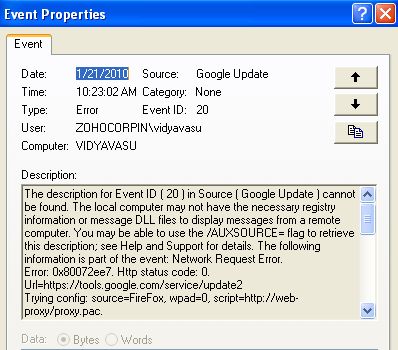

Compréhension d’un événement

Les événements sont répertoriés avec des informations d’en-tête et une description dans le visualiseur d’événements.

| En-tête | Description |

|---|---|

| Date | La date à laquelle l’événement s’est produit |

| Heure | L’heure à laquelle l’événement s’est produit |

| Utilisateur | L’utilisateur qui s’est connecté à l’ordinateur lorsque l’événement s’est produit |

| Ordinateur | L’ordinateur où l’événement s’est produit |

| Identification de l’événement | Un numéro d’événement qui identifie le type d’événement. Aide à en savoir plus sur l’événement |

| Source | La source qui a généré l’événement. Il peut s’agir d’une application ou d’un composant système |

| Type | Type d’événement (Information, Avertissement, Erreur, Audit de réussite et Audit d’échec) |

Double-cliquez sur un événement pour en voir les détails :

Comment les journaux de sécurité peuvent-ils prévenir les piratages et les vols de données ?

La sécurité est la plus grande préoccupation à laquelle chaque entreprise doit faire face aujourd’hui. Les incidents tels que les hacks et les vols de données sont en constante augmentation, exposant tous les segments de l’entreprise à des risques et laissant les administrateurs les yeux rouges. Diverses recherches industrielles révèlent que la majorité des piratages et des vols ont lieu en raison de tentatives d’authentification illégales. L’audit des tentatives de connexion illégales ou échouées pourrait empêcher (ou réduire) les vols de données.Cela dit, il est important que nous sachions ce qu’un système d’exploitation peut fournir en matière de sécurité et ce que nous devons faire pour mettre en œuvre des systèmes d’exploitation avec la sécurité requise.

Événements qui nécessitent un audit et un plan d’audit

Les événements ne sont pas enregistrés par défaut pour de nombreuses conditions de sécurité, ce qui signifie que vos ressources sont toujours exposées aux piratages.Vous devez configurer des politiques d’audit pour auditer les événements de sécurité et les enregistrer.Événements de sécurité critiques qui doivent être audités :

- Connexion/déconnexion de l’utilisateur

- Connexion/déconnexion/redémarrage de l’ordinateur

- Accès aux objets, fichiers et dossiers

- L’heure du système est modifiée

- Les journaux d’audit sont effacés

Il n’est pas nécessaire de configurer toutes les politiques d’audit. Le faire entraînerait la journalisation de chaque action qui a lieu et augmenterait la taille du journal. Les journaux se renouvellent et selon la taille du renouvellement configuré, les anciens journaux sont supprimés. La configuration des bonnes politiques qui sont vraiment critiques pour votre environnement améliorera la sécurité.

L’audit des événements critiques est activé par défaut pour les contrôleurs de domaine. Pour les autres périphériques Windows, configurez les politiques d’audit disponibles sous Paramètres de sécurité locale. Les politiques d’audit disponibles sont :

- Événements de connexion à un compte

- Gestion du compte

- Accès au service de répertoire

- Événements de connexion

- Accès à un objet

- Changement de politique

- Utilisation des privilèges

- Suivi des processus

- Événements système

.

Nécessité de surveiller les journaux d’événements

La nécessité d’adhérer à des conformités de sécurité telles que SOX, HIPAA etc pour les sociétés cotées en bourse, l’industrie des soins de santé etc, nécessite la mise en œuvre d’un processus de gestion de la sécurité pour se protéger contre les tentatives ou les succès d’accès non autorisés. La sécurisation des informations sur votre réseau est essentielle pour votre entreprise, qu’elle doive ou non se conformer à certaines normes. Les journaux d’événements Windows sont l’une des sources permettant de suivre et d’enregistrer les tentatives de connexion. Une vérification manuelle sur chaque périphérique Windows est fastidieuse et impossible et justifie l’audit et la surveillance automatisés des journaux d’événements sur une base régulière.

Autres liens utiles

Activation de l’audit de sécurité dans Windows

Guide pas à pas de la politique d’audit de sécurité avancée

Suivant : Partie II

.