- Parte I – Para principiantes

- Introducción

- Qué, por qué y cómo de los Registros de Eventos

- Categorías de Registros de Eventos

- Tipos de registros de eventos

- Entendiendo un Evento

- ¿Cómo pueden los registros de seguridad prevenir hackeos y robos de datos?

- Eventos que necesitan ser auditados y plan de auditoría

- Necesidad de supervisar los registros de eventos

- Otros enlaces útiles

Parte I – Para principiantes

Introducción

Este tutorial tiene como objetivo ayudarle a reforzar su seguridad en Windows y prevenir proactivamente la degradación del rendimiento mediante la identificación y monitorización de Eventos críticos de Windows.

El tutorial está disponible en dos partes, con esta primera parte cubriendo temas centrados en lo que usted necesita saber como un principiante acerca de los Registros de Eventos y por qué necesitan ser vigilados. Si eres un administrador experimentado o un ingeniero de redes, pasa a la parte II y aprende a configurar la monitorización de los Registros de Eventos.

Qué, por qué y cómo de los Registros de Eventos

Los Registros de Eventos son archivos locales que registran todos los ‘sucesos’ en el sistema e incluyen el acceso, la eliminación, la adición de un archivo o una aplicación, la modificación de la fecha del sistema, el apagado del sistema, el cambio de la configuración del sistema, etc. Los eventos se clasifican en las categorías Sistema, Seguridad, Aplicación, Servicio de Directorio, Servidor DNS & Replicación DFS. Los registros de Servicio de Directorio, Servidor DNS & Replicación DFS son aplicables sólo para Active Directory. Los eventos que están relacionados con la seguridad del sistema o de los datos se denominan eventos de seguridad y su archivo de registro se llama Registros de seguridad.

Las siguientes secciones proporcionan más detalles sobre los Registros de eventos de Windows y lo que obliga a su supervisión:

- Categorías de registros de eventos

- Tipos de registros de eventos

- Comprensión de un evento

- ¿Cómo pueden los registros de seguridad prevenir hackeos y robos de datos?

- Eventos que necesitan auditoría y plan de auditoría

- Necesidad de monitorizar los Registros de Eventos

- Otros enlaces útiles

Categorías de Registros de Eventos

Los Registros de Eventos se clasifican a grandes rasgos en unas pocas categorías por defecto basadas en el componente en fallo. Los diferentes componentes para los que se registran eventos incluyen el sistema, la seguridad del sistema, las aplicaciones alojadas en el sistema, etc. Algunas aplicaciones registran eventos en una categoría personalizada en lugar de registrarlos en la categoría predeterminada de Aplicaciones.

| Tipo de Registro de Eventos | Descripción |

|---|---|

| Registro de Aplicaciones | Cualquier evento registrado por una aplicación. Estos son determinados por los desarrolladores mientras desarrollan la aplicación. Por ejemplo: Un error al iniciar una aplicación se registra en el Log de la Aplicación. |

| Log del Sistema | Cualquier evento registrado por el Sistema Operativo. Por ejemplo: El fallo en el arranque de una unidad se registra en System Logs |

| Security Log | Cualquier evento que tenga que ver con la seguridad del sistema. Por ejemplo: inicios y cierres de sesión válidos y no válidos, cualquier eliminación de archivos, etc., se registran en esta categoría. |

| Registro del servicio de directorio | Registra los eventos de AD. Este registro sólo está disponible en los controladores de dominio. |

| DNS Server log | registra los eventos de los servidores DNS y las resoluciones de nombres. Este registro sólo está disponible para los servidores DNS |

| Registro del servicio de replicación de archivos | registra los eventos de la replicación de los controladores de dominio Este registro sólo está disponible en los controladores de dominio. |

Tipos de registros de eventos

Cada entrada de evento se clasifica por Tipo para identificar la gravedad del evento. Son Información, Advertencia, Error, Auditoría de Éxito (Registro de Seguridad) y Auditoría de Fallo (Registro de Seguridad).

| Tipo de Evento | Descripción |

|---|---|

| Información | Un evento que describe la operación exitosa de una tarea, como una aplicación, controlador o servicio. Por ejemplo, un evento de Información se registra cuando un controlador de red se carga con éxito. |

| Atención | Un evento que no es necesariamente significativo, sin embargo, puede indicar la posible ocurrencia de un problema futuro. Por ejemplo, un mensaje de Advertencia se registra cuando el espacio en disco comienza a agotarse. |

| Error | Un evento que indica un problema significativo como la pérdida de datos o la pérdida de funcionalidad. Por ejemplo, si un servicio no se carga durante el inicio, se registra un evento de Error. |

| Auditoría de éxito (registro de seguridad) | Un evento que describe la finalización con éxito de un evento de seguridad auditado. Por ejemplo, un evento de Auditoría de Éxito se registra cuando un usuario inicia sesión en el equipo. |

| Auditoría de Falla (Registro de Seguridad) | Un evento que describe un evento de seguridad auditado que no se completó con éxito. Por ejemplo, una Auditoría de Falla puede ser registrada cuando un usuario no puede acceder a una unidad de red. |

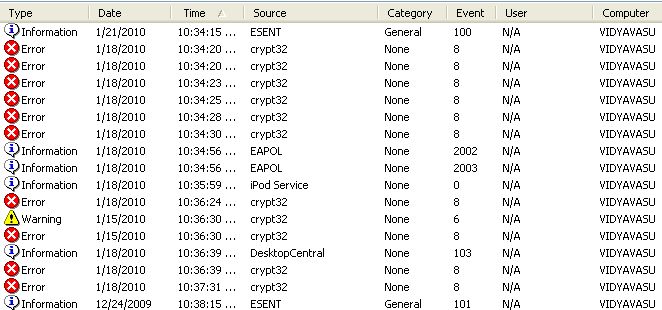

El Visor de Eventos lista los registros de eventos así:

Entendiendo un Evento

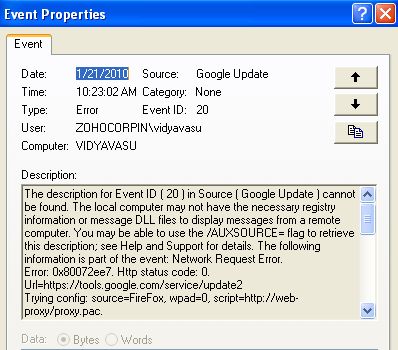

Los eventos son listados con información de Cabecera y una descripción en el Visor de Eventos.

| Cabecera | Descripción |

|---|---|

| Fecha | La fecha en que ocurrió el evento |

| Hora | La hora en que ocurrió el evento |

| Usuario | El usuario que ha iniciado sesión en el ordenador cuando se ha producido el evento |

| Ordenador | El ordenador en el que se ha producido el evento |

| Identificación del evento | Un número de evento que identifica el tipo de evento. Ayuda a saber más sobre el evento |

| Fuente | La fuente que generó el evento. Puede ser una aplicación o un componente del sistema |

| Tipo | Tipo de evento (Información, Advertencia, Error, Auditoría de éxito y Auditoría de fracaso) |

Haga doble clic en un evento para ver los detalles:

¿Cómo pueden los registros de seguridad prevenir hackeos y robos de datos?

La seguridad es la mayor preocupación a la que se enfrentan las empresas hoy en día. Los incidentes como los hacks y los robos de datos aumentan continuamente, exponiendo a todos los segmentos del negocio a riesgos y dejando a los administradores con los ojos rojos. Diversas investigaciones industriales revelan que la mayoría de los hackeos y robos se producen debido a intentos de autenticación ilegales. Auditar los intentos ilegales o fallidos de inicio de sesión podría prevenir (o reducir) los robos de datos.Dicho esto, es importante que sepamos lo que un sistema operativo puede proporcionar por medio de la seguridad y lo que debemos hacer para implementar sistemas operativos con la seguridad requerida.

Eventos que necesitan ser auditados y plan de auditoría

Los eventos no se registran por defecto para muchas condiciones de seguridad, lo que significa que sus recursos siguen estando expuestos a hackeos.Tiene que configurar las políticas de auditoría para auditar los eventos de seguridad y registrarlos.Eventos críticos de seguridad que necesitan ser auditados:

- Inicio de sesión/cierre de sesión del usuario

- Inicio de sesión/cierre de sesión/reinicio del equipo

- Acceso a objetos, archivos y carpetas

- La hora del sistema se modifica

- Los registros de auditoría se borran

No es necesario configurar todas las políticas de auditoría. Hacerlo resultaría en el registro de todas y cada una de las acciones que tienen lugar y aumentaría el tamaño del registro. Los registros se acumulan y, dependiendo del tamaño de la acumulación configurada, los registros más antiguos se eliminan. Configurar las políticas correctas que son realmente críticas para su entorno mejorará la seguridad.

La auditoría de eventos críticos está habilitada por defecto para los controladores de dominio. Para los demás dispositivos de Windows, configure las políticas de auditoría disponibles en Configuración de seguridad local. Las políticas de auditoría disponibles son:

- Eventos de inicio de sesión de cuentas

- Administración de cuentas

- Acceso a servicios de directorio

- Eventos de inicio de sesión

- Acceso a objetos

- Cambio de políticas

- Uso de privilegios

- Seguimiento de procesos

- Eventos del sistema

Necesidad de supervisar los registros de eventos

La necesidad de adherirse a los cumplimientos de seguridad como SOX, HIPAA, etc. para las empresas que cotizan en bolsa, la industria de la salud, etc., requiere la implementación de un proceso de gestión de la seguridad para protegerse contra los intentos de acceso no autorizado o el éxito. Asegurar la información en su red es fundamental para su negocio con o sin tener que cumplir con algunas normas. Los registros de eventos de Windows son una de las fuentes que permiten rastrear y registrar los intentos de acceso. Una comprobación manual en cada dispositivo de Windows es tediosa e imposible y justifica la auditoría automatizada y la supervisión de los registros de eventos de forma regular.

Otros enlaces útiles

Habilitar la auditoría de seguridad en Windows

Guía paso a paso de la política de auditoría de seguridad avanzada

Siguiente : Parte II