- Teil I – Für Anfänger

- Einführung

- Was, warum und wie Ereignisprotokolle

- Ereignisprotokollkategorien

- Arten von Ereignisprotokollen

- Ereignisse verstehen

- Wie können Sicherheitsprotokolle Hacks und Datendiebstähle verhindern?

- Ereignisse, die überwacht werden müssen, und ein Überwachungsplan

- Erfordernis der Überwachung von Ereignisprotokollen

- Weitere nützliche Links

Teil I – Für Anfänger

Einführung

Dieses Tutorial soll Ihnen dabei helfen, Ihre Windows-Sicherheit zu verbessern und Leistungseinbußen proaktiv zu verhindern, indem Sie kritische Windows-Ereignisse identifizieren und überwachen.

Das Tutorial besteht aus zwei Teilen, wobei sich der erste Teil auf die Themen konzentriert, die Sie als Einsteiger über Ereignisprotokolle wissen müssen und warum diese überwacht werden müssen. Wenn Sie ein erfahrener Administrator oder Netzwerktechniker sind, fahren Sie mit Teil II fort und lernen Sie, die Überwachung von Ereignisprotokollen einzurichten.

Was, warum und wie Ereignisprotokolle

Ereignisprotokolle sind lokale Dateien, in denen alle „Ereignisse“ auf dem System aufgezeichnet werden, darunter der Zugriff, das Löschen, das Hinzufügen einer Datei oder einer Anwendung, die Änderung des Systemdatums, das Herunterfahren des Systems, die Änderung der Systemkonfiguration usw. Ereignisse werden in die Kategorien System, Sicherheit, Anwendung, Verzeichnisdienst, DNS-Server & DFS-Replikation unterteilt. Verzeichnisdienst, DNS-Server & DFS-Replikationsprotokolle sind nur für Active Directory anwendbar. Ereignisse, die sich auf die System- oder Datensicherheit beziehen, werden als Sicherheitsereignisse bezeichnet, und die zugehörige Protokolldatei heißt Sicherheitsprotokolle.

In den folgenden Abschnitten finden Sie weitere Einzelheiten zu den Windows-Ereignisprotokollen und zu den Voraussetzungen für ihre Überwachung:

- Ereignisprotokollkategorien

- Ereignisprotokolltypen

- Ereignisse verstehen

- Wie können Sicherheitsprotokolle Hacks und Datendiebstähle verhindern?

- Ereignisse, die überprüft werden müssen, und Audit-Plan

- Notwendigkeit der Überwachung von Ereignisprotokollen

- Andere nützliche Links

Ereignisprotokollkategorien

Die Ereignisprotokolle werden grob in einige Standardkategorien auf der Grundlage der fehlerhaften Komponente eingeteilt. Zu den verschiedenen Komponenten, für die Ereignisse protokolliert werden, gehören das System, die Systemsicherheit, die auf dem System gehosteten Anwendungen usw. Einige Anwendungen protokollieren Ereignisse in einer benutzerdefinierten Kategorie, anstatt sie in der Standardkategorie Anwendungen zu protokollieren.

| Ereignisprotokolltyp | Beschreibung |

|---|---|

| Anwendungsprotokoll | Jedes von einer Anwendung protokollierte Ereignis. Diese werden von den Entwicklern bei der Entwicklung der Anwendung festgelegt. Z. B.: Ein Fehler beim Starten einer Anwendung wird im Anwendungsprotokoll aufgezeichnet. |

| Systemprotokoll | Jedes vom Betriebssystem protokollierte Ereignis. Z. B.: Das Nichtstarten eines Laufwerks während des Starts wird unter System Logs |

| Security Log | Jedes Ereignis, das die Sicherheit des Systems betrifft. Z.B.: gültige und ungültige An- und Abmeldungen, jede Dateilöschung usw. werden unter dieser Kategorie protokolliert. |

| Directory Service log | zeichnet Ereignisse des AD auf. Dieses Protokoll ist nur auf Domänencontrollern verfügbar. |

| DNS-Server-Protokoll | zeichnet Ereignisse für DNS-Server und Namensauflösungen auf. Dieses Protokoll ist nur für DNS-Server verfügbar. |

| Dateireplikationsdienstprotokoll | zeichnet Ereignisse der Domänencontroller-Replikation auf Dieses Protokoll ist nur auf Domänencontrollern verfügbar. |

Arten von Ereignisprotokollen

Jeder Ereigniseintrag wird nach Typ klassifiziert, um den Schweregrad des Ereignisses zu identifizieren. Sie sind Information, Warnung, Fehler, Erfolgsprüfung (Sicherheitsprotokoll) und Fehlerprüfung (Sicherheitsprotokoll).

| Ereignistyp | Beschreibung |

|---|---|

| Information | Ein Ereignis, das den erfolgreichen Betrieb einer Aufgabe beschreibt, z. B. einer Anwendung, eines Treibers oder eines Dienstes. Ein Informationsereignis wird beispielsweise protokolliert, wenn ein Netzwerktreiber erfolgreich geladen wurde. |

| Warnung | Ein Ereignis, das nicht unbedingt von Bedeutung ist, jedoch auf das mögliche Auftreten eines zukünftigen Problems hinweisen kann. Eine Warnmeldung wird beispielsweise protokolliert, wenn der Speicherplatz auf der Festplatte knapp wird. |

| Fehler | Ein Ereignis, das auf ein schwerwiegendes Problem hinweist, wie z. B. Datenverlust oder Funktionsverlust. Wenn beispielsweise ein Dienst während des Starts nicht geladen werden kann, wird ein Fehlerereignis protokolliert. |

| Success Audit (Sicherheitsprotokoll) | Ein Ereignis, das den erfolgreichen Abschluss eines geprüften Sicherheitsereignisses beschreibt. Ein Erfolgs-Audit-Ereignis wird beispielsweise protokolliert, wenn sich ein Benutzer am Computer anmeldet. |

| Fehler-Audit (Sicherheitsprotokoll) | Ein Ereignis, das ein geprüftes Sicherheitsereignis beschreibt, das nicht erfolgreich abgeschlossen wurde. Ein Failure Audit kann beispielsweise protokolliert werden, wenn ein Benutzer nicht auf ein Netzlaufwerk zugreifen kann. |

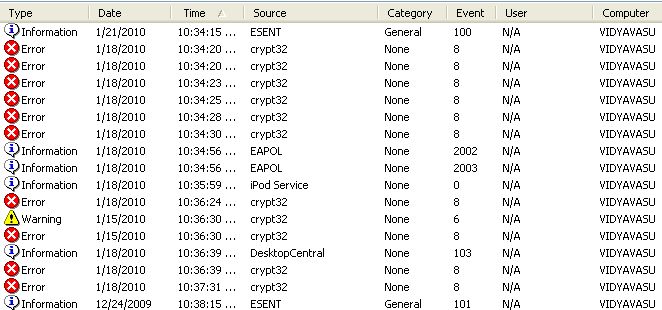

Die Ereignisanzeige listet die Ereignisprotokolle wie folgt auf:

Ereignisse verstehen

Ereignisse werden in der Ereignisanzeige mit Kopfzeileninformationen und einer Beschreibung aufgeführt.

| Kopfzeile | Beschreibung |

|---|---|

| Datum | Das Datum, an dem das Ereignis eingetreten ist |

| Zeit | Die Uhrzeit, zu der das Ereignis eingetreten ist |

| Benutzer | Der Benutzer, der sich beim Auftreten des Ereignisses am Computer angemeldet hat |

| Computer | Der Computer, auf dem das Ereignis aufgetreten ist |

| Ereignis-ID | Eine Ereignisnummer, die den Ereignistyp identifiziert. Hilft, mehr über das Ereignis zu erfahren |

| Quelle | Die Quelle, die das Ereignis erzeugt hat. Dabei kann es sich um eine Anwendungs- oder Systemkomponente handeln |

| Typ | Typ des Ereignisses (Information, Warnung, Fehler, Erfolgs- und Misserfolgsprüfung) |

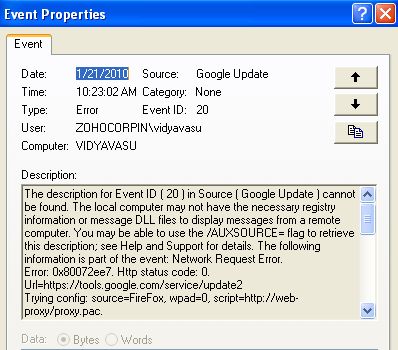

Doppelklicken Sie auf ein Ereignis, um die Details zu sehen:

Wie können Sicherheitsprotokolle Hacks und Datendiebstähle verhindern?

Sicherheit ist die größte Sorge, mit der jedes Unternehmen heute konfrontiert ist. Vorfälle wie Hacks und Datendiebstähle nehmen ständig zu, setzen alle Geschäftsbereiche Risiken aus und lassen die Administratoren mit roten Augen dastehen. Verschiedene industrielle Untersuchungen zeigen, dass die meisten Hacks und Diebstähle auf illegale Authentifizierungsversuche zurückzuführen sind. Daher ist es wichtig, dass wir wissen, was ein Betriebssystem an Sicherheit bieten kann und was wir tun müssen, um Betriebssysteme mit der erforderlichen Sicherheit zu implementieren.

Ereignisse, die überwacht werden müssen, und ein Überwachungsplan

Ereignisse werden bei vielen Sicherheitsbedingungen standardmäßig nicht protokolliert, was bedeutet, dass Ihre Ressourcen immer noch für Hacks anfällig sind.Sie müssen Audit-Richtlinien konfigurieren, um die Sicherheitsereignisse zu überprüfen und zu protokollieren.Kritische Sicherheitsereignisse, die protokolliert werden müssen:

- Anmeldung/Abmeldung des Benutzers

- Anmeldung/Abmeldung/Neustart des Computers

- Zugang zu Objekten, Dateien und Ordnern

- Änderung der Systemzeit

- Löschen der Audit-Protokolle

Es ist nicht notwendig, alle Audit-Richtlinien zu konfigurieren. Dies würde dazu führen, dass jede einzelne Aktion protokolliert wird und der Umfang der Protokolle zunimmt. Die Protokolle werden fortgeschrieben, und je nach Größe des konfigurierten Fortschreibungszeitraums werden die älteren Protokolle gelöscht. Das Konfigurieren der richtigen Richtlinien, die für Ihre Umgebung wirklich wichtig sind, wird die Sicherheit verbessern.

Die Überwachung kritischer Ereignisse ist für Domänencontroller standardmäßig aktiviert. Für die anderen Windows-Geräte konfigurieren Sie die unter Lokale Sicherheitseinstellungen verfügbaren Überwachungsrichtlinien. Die verfügbaren Überprüfungsrichtlinien sind:

- Kontoanmeldungsereignisse

- Kontoverwaltung

- Verzeichnisdienstzugriff

- Anmeldungsereignisse

- Objektzugriff

- Richtlinienänderung

- Benutzung von Berechtigungen

- Prozessverfolgung

- Systemereignisse

Erfordernis der Überwachung von Ereignisprotokollen

Die Notwendigkeit der Einhaltung von Sicherheitsvorschriften wie SOX, HIPAA usw. für börsennotierte Unternehmen, das Gesundheitswesen usw., erfordert die Implementierung eines Sicherheitsmanagementprozesses zum Schutz vor versuchtem oder erfolgreichem unbefugtem Zugriff. Die Sicherung der Informationen in Ihrem Netzwerk ist für Ihr Unternehmen von entscheidender Bedeutung, ob Sie nun bestimmte Standards einhalten müssen oder nicht. Die Windows-Ereignisprotokolle sind eine der Quellen, mit denen die Anmeldeversuche verfolgt und protokolliert werden können. Eine manuelle Überprüfung auf jedem Windows-Gerät ist mühsam und unmöglich und rechtfertigt eine automatisierte Überprüfung und Überwachung der Ereignisprotokolle auf regelmäßiger Basis.

Weitere nützliche Links

Aktivierung der Sicherheitsüberprüfung in Windows

Erweiterte Sicherheitsüberprüfungsrichtlinie Schritt-für-Schritt-Anleitung

Nächster Teil: Teil II